Wat is ISO 27002?

ISO/IEC 27002:2022 is een informatiebeveiligingsnorm gepubliceerd door de International Organization for Standardization (ISO) en de International Electrotechnical Commission (IEC). ISO 27002 heeft een nauwe relatie met ISO 27001. In grote lijnen geeft het richtlijnen voor de implementatie van een ISO 27001 ISMS.

ISO/IEC 27002 biedt een referentieset van controles op het gebied van informatiebeveiliging, cyberbeveiliging en privacybescherming, inclusief implementatierichtlijnen op basis van internationaal erkende best practices.

Hoewel ISO 27002 op zichzelf geen certificeerbare norm is, brengt naleving van de richtlijnen voor informatiebeveiliging, fysieke beveiliging, cyberbeveiliging en privacybeheer uw organisatie een stap dichter bij het voldoen aan de ISO 27001-certificeringsvereisten.

Waarom is ISO 27002 belangrijk?

Als uw organisatie gegevens verzamelt, gebruikt of verwerkt, zijn er altijd informatiebeveiligingsrisico's en bedreigingen waar u op moet letten.

Om u tegen deze risico's te beschermen, moet u beschikken over een Information Security Management System (ISMS) om de vertrouwelijkheid, beschikbaarheid en integriteit van alle informatie en informatiemiddelen te garanderen.

De belangrijkste uitdaging waarmee bedrijven die nieuw zijn op het gebied van informatiebeveiligingsbeheer worden geconfronteerd, is de brede reikwijdte ervan. Het implementeren en onderhouden van een ISMS bestrijkt zo'n breed spectrum dat de meeste managers niet weten waar ze moeten beginnen.

Als dit u aanspreekt of als u gewoon op de hoogte wilt blijven van uw informatiebeveiliging, dan is een goed startpunt het implementeren van de maatregelen die worden voorgesteld in ISO/IEC 27002.

Maak het eenvoudiger met ISMS.online

Het platform ISMS.online biedt stapsgewijze begeleiding vanaf het opzetten van uw ISMS tot aan de certificering, met een slagingspercentage van 100%.

Boek vandaag nog een demo om te zien hoe wij uw bedrijf kunnen helpen.

Wat zijn de voordelen?

Door de informatiebeveiligingscontroles uit ISO 27002 te implementeren, kunnen organisaties er zeker van zijn dat hun informatiemiddelen worden beschermd door internationaal erkende en goedgekeurde best practices.

Organisaties van elke omvang en op beveiligingsniveau kunnen de volgende voordelen behalen door zich aan de ISO 27002-praktijkcode te houden:

- Het biedt een werkkader voor het oplossen van kwesties op het gebied van informatiebeveiliging, cyberbeveiliging, fysieke beveiliging en informatieprivacy.

- Klanten en zakenpartners zullen meer zelfvertrouwen hebben en een positieve kijk hebben op een organisatie die de aanbevolen normen en informatiebeveiligingscontroles implementeert.

- Omdat het geboden beleid en de procedures aansluiten bij internationaal erkende veiligheidseisen, is samenwerking met internationale partners eenvoudiger.

- Naleving van de norm helpt bij het ontwikkelen van de best practices van een organisatie, waardoor de algehele productiviteit toeneemt.

- Het biedt een gedefinieerde implementatie, beheer, onderhoud en evaluatie van managementsystemen voor informatiebeveiliging.

- Een ISO-conforme organisatie zal een voordeel hebben bij contractonderhandelingen en deelname aan wereldwijde zakelijke kansen.

- Door te voldoen aan de ISO 27002-informatiebeveiligingscontroles kan men profiteren van lagere verzekeringspremies van aanbieders.

Er wordt veel verwezen naar implementatierichtlijnen voor naleving van de ISO 27001-standaard binnen de ISO 27000-standaardenfamilie, waaronder ISO 27701. ISO 27002-informatiebeveiligingscontroles kunnen worden vergeleken met soortgelijke standaarden, bijvoorbeeld NIST, SOC2, CIS, TISAX® en nog veel meer.

De ISO 27002:2022 herziening uitgelegd

ISO/IEC 27002 is herzien om de informatiebeveiligingscontroles bij te werken, zodat deze de ontwikkelingen en huidige informatiebeveiligingspraktijken in verschillende sectoren van bedrijven en overheden weerspiegelen.

De nieuwe herziening van ISO 27002 2022 werd op 15 februari 2022 gepubliceerd. Veel normen en beveiligingskaders zijn gerelateerd aan of maken gebruik van de informatiebeveiligingscontroles van ISO 27002:2013 en deze nieuwe herziening zal daar dus ook invloed op hebben.

Toepassingsgebied ISO 27002:2013

ISO 27002:2013 is/was een praktijkcode voor een informatiebeveiligingsmanagementsysteem (ISMS) en gaat dieper in op een veel hoger detailniveau dan de bijlage A-controles van ISO 27001, met daarin beveiligingstechnieken, controledoelstellingen, beveiligingsvereisten en toegangscontrole , controles op de behandeling van informatiebeveiligingsrisico's, controles op persoonlijke en bedrijfseigen informatie, evenals algemene controles op de informatiebeveiliging.

Het primaire doel van ISO 27002:2013 was het bieden van uitgebreide informatiebeveiligingstechnieken en middelenbeheercontroles voor elke organisatie die een nieuw informatiebeveiligingsbeheerprogramma nodig had of hun bestaande informatiebeveiligingsbeleid en -praktijken wilde verbeteren.

Wat is er veranderd in ISO 27002:2022?

De eerste belangrijke verandering in de standaard is het afstappen van een “Code of Practice” en het positioneren ervan als een reeks informatiebeveiligingscontroles die op zichzelf kunnen staan.

De herziene standaard biedt een eenvoudiger structuur die binnen de hele organisatie kan worden toegepast. De herziene versie van ISO 27002 kan nu ook gebruikt worden om een breder risicoprofiel te beheersen. Dit omvat informatiebeveiliging en de meer technische aspecten van fysieke beveiliging, vermogensbeheer, cyberbeveiliging en de HR-beveiligingselementen die gepaard gaan met privacybescherming.

ISO 27002:2022 Verbreed toepassingsgebied

De eerste onmiddellijke verandering is de naam van de standaard.

Voorheen heette ISO 27002:2013 ‘Informatietechnologie – Beveiligingstechnieken – Praktijkcode voor informatiebeveiligingscontroles’.

In de herziening van 2022 heet de standaard nu ‘Informatiebeveiliging, cyberbeveiliging en privacybescherming – Informatiebeveiligingscontroles’.

Waarom is het veranderd?

Gezien het moderne compliancelandschap, regelgeving, bijvoorbeeld AVG, POPIA en APPS en de zich ontwikkelende bedrijfscontinuïteit en cyberrisicoproblemen waarmee organisaties worden geconfronteerd, was de noodzaak voor ISO 27002 om de reikwijdte van de informatiebeveiligingscontroles te verbreden al te laat.

Het doel van de laatste herziening (2022) was om de bedoeling van de standaard te verbeteren door een referentieset te bieden voor controledoelstellingen voor informatiebeveiliging en de reikwijdte ervan te verbreden voor gebruik in contextspecifiek informatiebeveiligings-, privacy- en cyberveiligheidsrisicobeheer.

Hoe ISO 27002:2022 verschilt van ISO 27002:2013

In grote lijnen is het aantal beveiligingscontroles in de nieuwe versie van ISO 27002:2022 afgenomen van 114 controles in 14 clausules in de editie van 2013 naar 93 controles in de editie van 2022. Deze beveiligingscontroles zijn nu onderverdeeld in vier controlethema’s.

Controles uitgelegd

Een ‘controle’ wordt gedefinieerd als een maatregel die risico’s wijzigt of in stand houdt. Een informatiebeveiligingsbeleid kan bijvoorbeeld alleen risico's in stand houden, terwijl naleving van het informatiebeveiligingsbeleid risico's kan wijzigen. Bovendien beschrijven sommige controles dezelfde generieke maatregel in verschillende risicocontexten.

Haal uw gids op

ISO 27001-succes

Alles wat u moet weten over het voor de eerste keer behalen van ISO 27001

Ontvang uw gratis gidsSpecifieke wijzigingen in detail

De controlesets zijn nu georganiseerd in vier (4) beveiligingscategorieën of thema's in plaats van veertien (14) controledomeinen. (voorheen A5. tot A.18)

De vier categorieën omvatten:

- Organisatorisch

- Mensen

- fysiek

- Technologisch

- 93 bedieningselementen in de nieuwe versie van 27002

- 11 bedieningselementen zijn nieuw

- Er zijn in totaal 24 controles samengevoegd uit twee, drie of meer beveiligingscontroles uit de versie van 2013; en de 58 controles uit de ISO 27002:2013 zijn herzien en herzien om aan te sluiten bij de huidige cyberbeveiligings- en informatiebeveiligingsomgeving.

- Bijlage A, die richtlijnen bevat voor de toepassing van attributen.

- Bijlage B, die overeenkomt met ISO/IEC 27001 2013. Het bestaat in feite uit twee tabellen die kruisverwijzingen bevatten naar controlenummers/identificaties, zodat u gemakkelijk kunt terugvinden wat nieuw is en wat is samengevoegd.

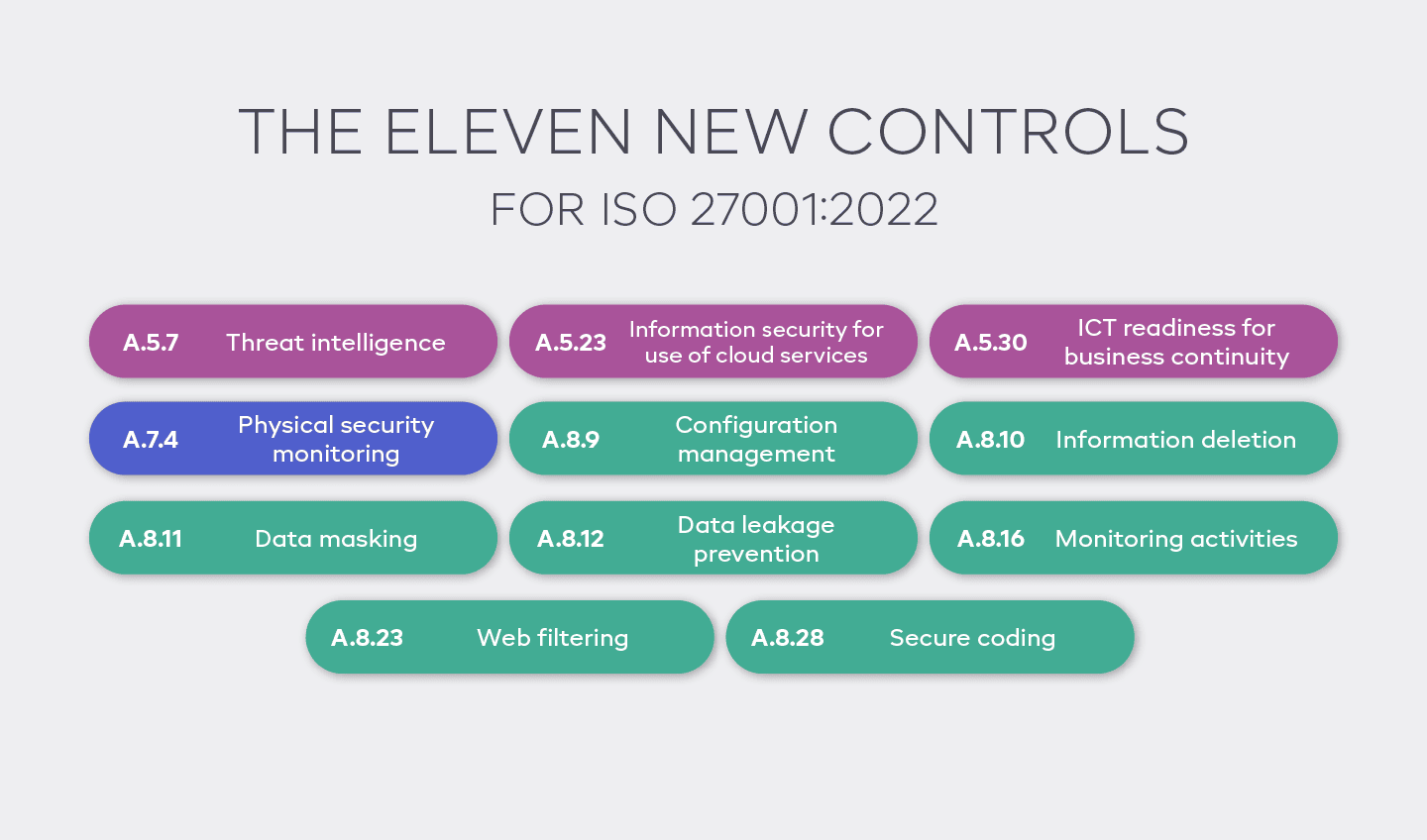

De nieuwe controles

- A.5.7 Informatie over dreigingen

- A.5.23 Informatiebeveiliging voor het gebruik van clouddiensten

- A.5.30 ICT-gereedheid voor bedrijfscontinuïteit

- A.7.4 Fysieke veiligheidsmonitoring

- A.8.9 Configuratiebeheer

- A.8.10 Verwijdering van informatie

- A.8.11 Gegevensmaskering

- A.8.12 Preventie van gegevenslekken

- A.8.16 Monitoringactiviteiten

- A.8.23 Webfiltering

- A.8.28 Veilige codering

Beheer begeleidingsbeoordelingen en -updates

Het hoofdstuk Richtsnoeren voor elke controle is herzien en bijgewerkt (waar nodig) om de huidige ontwikkelingen en praktijken weer te geven.

Het taalgebruik in de richtsnoeren is robuuster dan in de vorige versie; er is nu een verhoogde verwachting dat verplichte controles en organisaties in staat zullen zijn om naleving in grotere mate aan te tonen. Bovendien is elk besturingselement nu uitgerust met een 'Purpose'-instructie en wordt aan elk besturingselement een set 'attributen' geïntroduceerd (zie 4.2).

Een bedrijf dat controles implementeert, kan kiezen welke op hen van toepassing zijn op basis van risico's, en kan ook zijn eigen controles toevoegen aan een ISO 27001-compatibel ISMS (contextafhankelijk gebruik).

ISO 27002-thema's en attributen

Attributen zijn een manier om besturingselementen te categoriseren. Hiermee kunt u uw besturingsselectie snel afstemmen op de gangbare branchetaal en standaarden.

Deze kenmerken identificeren belangrijke punten:

- Besturingstype

- InfoSec-eigenschappen

- Cyberveiligheidsconcepten

- Operationele mogelijkheden

- Beveiligingsdomeinen

Het gebruik van attributen ondersteunt het werk dat veel bedrijven al doen op het gebied van hun risicobeoordeling en verklaring van toepasbaarheid (SOA). Er kunnen bijvoorbeeld cyberbeveiligingsconcepten worden onderscheiden die vergelijkbaar zijn met NIST- en CIS-controles, en de operationele mogelijkheden met betrekking tot andere standaarden kunnen worden herkend.

Elk besturingselement heeft nu een tabel met een reeks voorgestelde attributen en bijlage A van ISO 27002:2022 biedt een reeks aanbevolen associaties.

Eigenschappen voor informatiebeveiliging

Informatiebeveiliging omvat het beschermen van verschillende aspecten van de informatie, wat kan worden weergegeven door het CIA-model. Deze aspecten omvatten vertrouwelijkheid, integriteit en beschikbaarheid van de informatie. Als u dit begrijpt, kunt u effectieve informatiebeveiligingscontroles formuleren en implementeren. Deze worden nu per besturingselement gedefinieerd als attributen.

Het CIA-model uitgelegd

Vertrouwelijkheid

De vertrouwelijkheid van informatie betekent dat er maatregelen moeten worden genomen om deze te beschermen tegen ongeoorloofde toegang. Eén manier om dit te bereiken is door verschillende toegangsniveaus voor informatie af te dwingen op basis van wie toegang nodig heeft en hoe gevoelig de informatie is. Enkele manieren om de vertrouwelijkheid te beheren zijn onder meer bestands- en volume-encryptie, toegangscontrolelijsten en bestandsmachtigingen.

Integriteit

Gegevensintegriteit is een integraal onderdeel van de informatiebeveiligingstriade, gericht op het beschermen van gegevens tegen ongeoorloofde wijzigingen of verwijderingen. Dit houdt ook in dat ervoor moet worden gezorgd dat ongeautoriseerde wijzigingen of verwijderingen van de gegevens ongedaan kunnen worden gemaakt.

Beschikbaarheid

Beschikbaarheid heeft tot doel ervoor te zorgen dat de gegevens toegankelijk zijn voor degenen die ze nodig hebben op het moment dat ze nodig zijn. Enkele van de informatiebeveiligingsrisico's voor de beschikbaarheid zijn onder meer sabotage, hardwarebeschadiging, netwerkstoringen en stroomstoringen. Deze drie componenten van informatiebeveiliging werken hand in hand, en u kunt zich niet op één ervan concentreren ten koste van de andere.

Wij begeleiden u bij elke stap

Onze ingebouwde tool begeleidt u van installatie tot certificering met een succespercentage van 100%.

Boek een demoCyberbeveiligingsconcepten

Kenmerken van cyberbeveiligingsconcepten worden geïntroduceerd bij de herziening van de standaard in 2022. Deze attribuutwaarden bestaan uit Identificeren, Beschermen, Detecteren, Reageren en Herstellen. Dit brengt ISO 27002 in lijn met de ISO/IEC TS 27110, het NIST Cyber Security Framework (CSF) en andere normen.

- Identificeren – Ontwikkel het begrip van de organisatie het beheren van cyberveiligheidsrisico's voor systemen, middelen, gegevens en mogelijkheden.

- Beschermen – Het ontwikkelen en implementeren van waarborgen voor het leveren van kritieke infrastructuurdiensten.

- Opsporen – Ontwikkel en implementeer passende activiteiten om het optreden van een cyberveiligheidsgebeurtenis te identificeren.

- Reageren – De passende activiteiten creëren en in de praktijk brengen om actie te ondernemen als reactie op gedetecteerde cyberveiligheidsgebeurtenissen.

- Herstellen – Ontwikkel en implementeer de passende activiteiten om de plannen voor veerkracht in stand te houden en om capaciteiten of diensten te herstellen die zijn aangetast als gevolg van een cyberveiligheidsgebeurtenis.

Operationele mogelijkheden

Operationeel vermogen is een attribuut om interne beheersingsmaatregelen te bekijken vanuit het perspectief van de beroepsbeoefenaar op het gebied van informatiebeveiligingsmogelijkheden.

Deze omvatten:

governance asset management, informatiebescherming, beveiliging van personeel, fysieke beveiliging, systeem- en netwerkbeveiliging, applicatiebeveiliging, veilige configuratie, identiteits- en toegangsbeheer, beheer van bedreigingen en kwetsbaarheden, continuïteit, relaties met leveranciers beveiliging, juridische zaken en compliance, beheer van informatiebeveiligingsgebeurtenissen en informatiebeveiligingsborging.

Beveiligingsdomeinen

Beveiligingsdomeinen is een attribuut om controles te bekijken vanuit het perspectief van vier informatiebeveiligingsdomeinen: “Governance en ecosysteem” omvat “Informatiesysteembeveiligingsbeheer en risicobeheer” en “Ecosysteem cyberveiligheidsbeheer” (inclusief interne en externe belanghebbenden);

- Een controle kan verschillende toepassingen hebben (back-ups helpen bijvoorbeeld beschermen tegen malware, hacks, bugs, ongelukken, mechanische defecten, brand enz., en kunnen plaatsvervangers en veelzijdige vervangers voor cruciale mensen en alternatieve leveranciers/bronnen van noodzakelijke informatiediensten omvatten).

- Er zijn doorgaans verschillende controles vereist in een bepaalde toepassing of situatie (malware kan bijvoorbeeld worden beperkt met behulp van back-ups, bewustzijn, antivirus, netwerktoegangscontroles plus IDS/IPS en meer, terwijl het vermijden van infecties een krachtige aanpak is als dit wordt ondersteund met beleid en procedures).

- De controles die we vaak gebruiken (bijvoorbeeld back-ups) zijn niet alles-of-niets, maar bestaan uit een aantal kleinere elementen (bijvoorbeeld back-up omvat strategieën, beleid en procedures, software, hardwaretests, herstel van incidenten, fysieke bescherming enz.).

Vereenvoudig het proces met ISMS.online

Hoewel velen dit als het lastige deel beschouwen, is de ISMS.online-platform en ondersteuning maken dit proces intuïtief. Boek een platformdemo om het zelf te zien.

Boek een platformdemoBijlage A uitgelegd

De tabel in bijlage A demonstreert het gebruik van attributen en geeft voorbeelden van hoe attributen aan bedieningselementen kunnen worden toegewezen, waardoor verschillende weergaven ontstaan (zie 4.2).

Opgemerkt wordt dat het filteren of sorteren van de matrix kan worden bereikt door gebruik te maken van een hulpmiddel zoals een eenvoudig spreadsheet of een database, die meer informatie kan bevatten, zoals controletekst, begeleiding, organisatiespecifieke implementatiebegeleiding of attributen. ISMS.online faciliteert deze koppelingen automatisch, waardoor het hele proces moeiteloos verloopt.

Bijlage B uitgelegd

De tabellen in bijlage B.1 en B.2 bieden eenvoudig te navigeren referentiepunten die achterwaartse compatibiliteit bieden met ISO/IEC 27002:2013. Dit maakt het gemakkelijk voor organisaties die de oude managementstandaard gebruiken en die moeten overstappen naar ISO 27002:2020, of voor het gemak van referentie tussen standaarden die ISO 27002 gebruiken, bijvoorbeeld ISO 27001, ISO 27701 vergelijkbaar. Ook hier brengt ISMS.online automatisch de oude naar nieuwe controle-ID's binnen ons platform in kaart, waardoor de pijn bij de transitie en implementatie wordt weggenomen.

Nieuwe bedieningselementen

| ISO/IEC 27002:2022 Controle-identificatie | ISO/IEC 27002:2013 Controle-identificatie | Controle naam |

|---|---|---|

| 5.7 | New | Bedreigingsintelligentie |

| 5.23 | New | Informatiebeveiliging voor gebruik van clouddiensten |

| 5.30 | New | ICT gereed voor bedrijfscontinuïteit |

| 7.4 | New | Fysieke beveiligingsmonitoring |

| 8.9 | New | Configuratiebeheer |

| 8.10 | New | Verwijdering van informatie |

| 8.11 | New | Gegevensmaskering |

| 8.12 | New | Preventie van gegevenslekken |

| 8.16 | New | Monitoring activiteiten |

| 8.23 | New | Web filtering |

| 8.28 | New | Veilige codering |

Organisatorische controles

Mensencontroles

| ISO/IEC 27002:2022 Controle-identificatie | ISO/IEC 27002:2013 Controle-identificatie | Controle naam |

|---|---|---|

| 6.1 | 07.1.1 | Doorlichting |

| 6.2 | 07.1.2 | Arbeidsvoorwaarden |

| 6.3 | 07.2.2 | Bewustzijn, opleiding en training op het gebied van informatiebeveiliging |

| 6.4 | 07.2.3 | Disciplinair proces |

| 6.5 | 07.3.1 | Verantwoordelijkheden na beëindiging of verandering van dienstverband |

| 6.6 | 13.2.4 | Vertrouwelijkheids- of geheimhoudingsovereenkomsten |

| 6.7 | 06.2.2 | Werken op afstand |

| 6.8 | 16.1.2, 16.1.3 | Rapportage van informatiebeveiligingsgebeurtenissen |

Fysieke controles

| ISO/IEC 27002:2022 Controle-identificatie | ISO/IEC 27002:2013 Controle-identificatie | Controle naam |

|---|---|---|

| 7.1 | 11.1.1 | Fysieke veiligheidsperimeters |

| 7.2 | 11.1.2, 11.1.6 | Fysieke toegang |

| 7.3 | 11.1.3 | Beveiligen van kantoren, kamers en faciliteiten |

| 7.4 | New | Fysieke beveiligingsmonitoring |

| 7.5 | 11.1.4 | Bescherming tegen fysieke en ecologische bedreigingen |

| 7.6 | 11.1.5 | Werken in beveiligde ruimtes |

| 7.7 | 11.2.9 | Overzichtelijk bureau en helder scherm |

| 7.8 | 11.2.1 | Locatie en bescherming van apparatuur |

| 7.9 | 11.2.6 | Beveiliging van activa buiten het terrein |

| 7.10 | 08.3.1, 08.3.2, 08.3.3, 11.2.5 | Opslag media |

| 7.11 | 11.2.2 | Ondersteunende nutsvoorzieningen |

| 7.12 | 11.2.3 | Beveiliging van de bekabeling |

| 7.13 | 11.2.4 | Apparatuuronderhoud |

| 7.14 | 11.2.7 | Veilige verwijdering of hergebruik van apparatuur |

Technologische controles

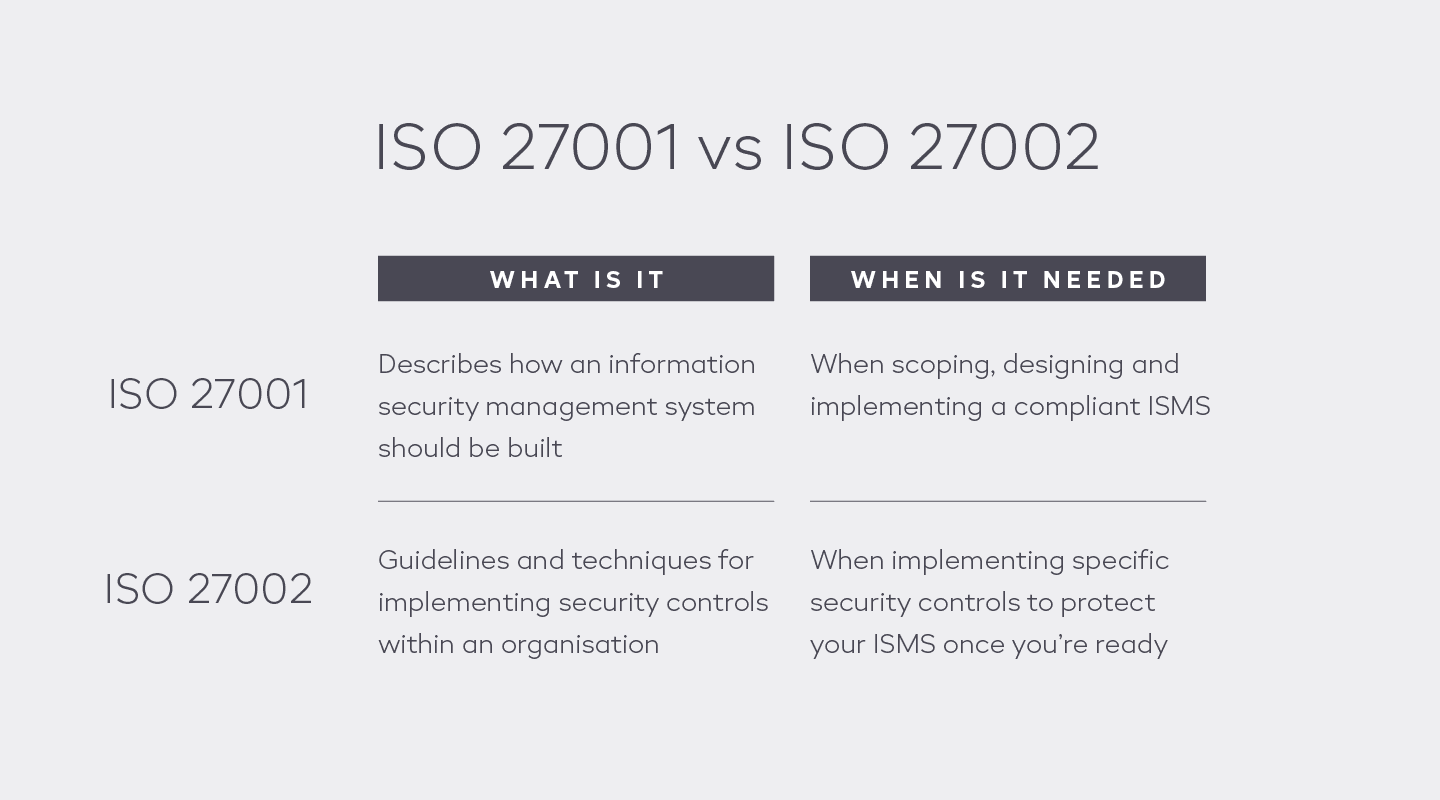

ISO 27001 versus ISO 27002

Organisaties die informatiebeveiligingsbeheersystemen willen verkennen, zijn wellicht zowel de ISO 27001- als de 27002-normen tegengekomen.

ISO 27001 is de primaire norm in de 27000-familie. Bedrijven kunnen zich laten certificeren tegen ISO 27001, maar ze kunnen niet certificeren tegen ISO 27002:2022 omdat het een ondersteunende standaard/praktijkcode is.

ISO 27001 bijlage A biedt bijvoorbeeld een lijst met beveiligingscontroles, maar vertelt u niet hoe u deze moet implementeren, maar verwijst naar ISO 27002.

ISO 27002 biedt daarentegen richtlijnen voor het implementeren van controles die in ISO 27001 worden gebruikt. Het mooie van ISO 27002 is dat de controles niet verplicht zijn; bedrijven kunnen beslissen of ze ze willen gebruiken of niet, afhankelijk van of ze überhaupt toepasbaar zijn.

Welke invloed heeft het op jou?

Er zal een periode verstrijken voordat organisaties verplicht zijn de herziene versie van ISO 27001 over te nemen voor hun certificeringsaudits (minstens een jaar na publicatie, en doorgaans in combinatie met hun volgende hercertificeringscyclus), zodat ze ruimschoots de tijd hebben om de problemen aan te pakken. veranderingen.

Uiteindelijk zouden de veranderingen geen significante impact moeten hebben op het informatiebeveiligingsmanagementsysteem (ISMS) van een organisatie en het vermogen om de naleving te handhaven.

Er kan echter wel een impact zijn op het algemene controlekader van de organisatie, de specifieke controles en de manier waarop een organisatie de voortdurende naleving controleert.

Bij de overstap naar de nieuwe norm zullen organisaties opnieuw moeten beoordelen hoe hun raamwerken, controles en beleid aansluiten bij de nieuwe structuur en bijgewerkte ISO 27001/27002-controles.

De herziening van ISO 27002 2022 zal een organisatie als volgt beïnvloeden:

- Als u al ISO 27001 2013 gecertificeerd bent

- Ben je halverwege de certificering

- Als u op het punt staat zich opnieuw te certificeren

- Als u al ISO 27001:2013 gecertificeerd bent

Als uw organisatie al gecertificeerd is, hoeft u nu niets te doen; de herziene ISO 27002 2022-norm zal van toepassing zijn bij verlenging/hercertificering. Het spreekt dan ook voor zich dat alle gecertificeerde organisaties zich zullen moeten voorbereiden op de herziene norm bij hercertificering of bij het aannemen van nieuwe sets controles of normen, bijvoorbeeld ISO 27701 of iets dergelijks.

Krijg een voorsprong van 81%

Wij hebben het harde werk voor u gedaan en u een voorsprong van 81% gegeven vanaf het moment dat u zich aanmeldt.

Het enige dat u hoeft te doen, is de lege plekken invullen.

Wat zijn de gevolgen voor uw (her)certificering?

Stel dat een organisatie zich momenteel in het ISO 27001 2013-certificerings- of hercertificeringsproces bevindt. In dat geval wordt van hen verwacht dat zij hun risicobeoordeling opnieuw bekijken, de nieuwe controles als van toepassing identificeren en hun 'Verklaring van toepasbaarheid' herzien door de herziene controles uit bijlage A te vergelijken.

Omdat er nieuwe controles zijn, samengevoegde controles en gewijzigde of aanvullende richtlijnen voor andere controles, moeten organisaties de herziene ISO 27002:2022-norm beoordelen op eventuele implementatiewijzigingen.

Hoewel ISO 27001 herziening 2022 nog moet worden gepubliceerd, beheert bijlage B van de ISO 27002-kaarten de versies van 2013 en 2022 van de norm.

Uw verklaring van toepasbaarheid (SOA) moet nog steeds verwijzen naar bijlage A van ISO 27001, terwijl de controles moeten verwijzen naar de herziene norm ISO 27002:2022, die een alternatieve controleset zal zijn.

Moet u uw documentatie aanpassen?

Het voldoen aan deze wijzigingen moet het volgende omvatten:

- Een update van uw risicobehandelingsproces met bijgewerkte controles

- Een update van uw Verklaring van Toepasselijkheid

- Werk waar nodig uw huidige beleid en procedures bij met begeleiding bij elke controle

Welke invloed heeft dit op uw ISO 27001:2013?

Totdat een nieuwe ISO 27001 2022-norm wordt gepubliceerd, zullen de huidige ISO-certificeringsschema's worden voortgezet, hoewel het in kaart brengen van de nieuwe ISO 27002 2022-controles vereist zal zijn via bijlage B1.1 en B1.2, maar ervaren ISO-auditors zullen de structuur van de controles herkennen , zal daarom meer hebben om mee te werken. Overname van ISO 27002:2022 zou voor een soepelere audit kunnen zorgen.

Aankomende wijzigingen in ISO 27001

De meeste informatiebeveiligingsexperts verwachten dat de wijzigingen in ISO 27001 kleine tekstuele wijzigingen zullen zijn, met een kleine update van bijlage A om deze in lijn te brengen met de ISO 27002 2022-revisie.

Het grootste deel van de ISO 27001, dat de artikelen 4 tot en met 10 omvat, zal niet veranderen. Deze clausules omvatten reikwijdte en context, informatiebeveiligingsbeleid, risicobeheer voor middelen zoals training en bewustzijn over communicatie en documentcontrole tot het monitoren en meten van operationele activiteiten door een interne auditafdeling tot corrigerende maatregelen.

Alleen de controles vermeld in ISO 27001 bijlage A en ISO 27002 zullen worden bijgewerkt.

Wijzigingen in ISO 27001:2022 bijlage A zullen volledig worden afgestemd op de wijzigingen in ISO 27002:2022

Zijn er nog andere 27000-normen van invloed?

Managementsysteemstandaarden en raamwerken gerelateerd aan en gebaseerd op de ISO/IEC 27002:2013-versie zullen de verandering voelen.

De veranderingen zullen een extra impact hebben wanneer ze doorwerken naar gerelateerde standaarden zoals ISO 27017 cloudbeveiliging, ISO 27701 privacy en verschillende nationale standaarden die de huidige vereisten en richtlijnen hebben overgenomen of geïntegreerd.

Dat zou moeten gebeuren naarmate de evaluatie- en updatecycli voor die standaarden de komende jaren plaatsvinden, en verdere impact kan worden verwacht voor lokale standaarden en raamwerken.

Demonstreren van goede praktijken voor ISO 27002

Fysiek en milieu

De fysieke en omgevingsaspecten van een organisatie zijn van cruciaal belang bij het bepalen van de informatiebeveiliging. De juiste controles en procedures garanderen de fysieke veiligheid van de informatie van een organisatie door de toegang tot onbevoegde partijen te beperken en hen te beschermen tegen schade zoals brand en andere rampen.

Enkele van de informatiebeveiligingstechnieken zijn onder meer:

- Er moeten maatregelen worden genomen om de fysieke toegang tot de gebouwen en ondersteunende infrastructuur van de organisatie, zoals airconditioning en elektriciteit, te monitoren en te beperken. Dit zal de detectie en correctie van ongeoorloofde toegang, vandalisme, criminele schade en ander geknoei dat zich zou kunnen voordoen, voorkomen en garanderen.

- Gevoelige gebieden moeten gedeeltelijke toegang krijgen en de lijst met bevoegde personen moet periodiek worden herzien en goedgekeurd (minstens één keer per jaar) door de afdeling Fysieke Beveiliging of de Administratie.

- Video-opnamen, fotografie of enige andere vorm van digitale opname moeten in beperkte gebieden verboden worden, behalve met toestemming van de relevante autoriteit.

- Er moet toezicht worden ingesteld rond het terrein, op plaatsen zoals ingangen, uitgangen en beperkte gebieden. Deze opnames moeten 24 uur per dag worden gecontroleerd door getraind personeel en gedurende ten minste een maand worden bewaard voor het geval een beoordeling nodig is.

- Er moet beperkte toegang worden verleend in de vorm van toegangskaarten om in de tijd beperkte toegang mogelijk te maken voor verkopers, stagiairs, derden, adviseurs en ander personeel dat is geauthenticeerd om toegang te krijgen tot de gebieden.

- Bezoekers van de organisaties moeten te allen tijde begeleid worden door een medewerker, behalve wanneer zij gebruik maken van open ruimtes zoals de receptiefoyer en toiletten.

Personeelszaken

Deze maatregelen zijn erop gericht dat de informatie van de organisatie veilig is voor de medewerkers van de organisatie.

Enkele normen voor de beveiliging van personeelsinformatie zijn onder meer:

- Elke werknemer moet vóór indiensttreding worden doorgelicht om zijn identiteit, zijn professionele referenties en zijn algehele gedrag te verifiëren. Deze moeten vooral streng zijn als ze betrouwbare informatiebeveiligingsposities in de organisatie willen innemen.

- De werknemers moeten allemaal akkoord gaan met een bindende geheimhoudings- of vertrouwelijkheidsovereenkomst. Dit bepaalt de mate van discretie waarmee zij omgaan met de persoonlijke en bedrijfseigen informatie waarmee zij tijdens hun werk in contact komen.

- De afdeling Human Resources moet de afdeling Financiën, Administratie en andere relevante afdelingen op de hoogte stellen wanneer een werknemer wordt aangenomen, geschorst, ontslagen, overgeplaatst, met langdurig verlof is en alle andere omstandigheden die het wijzigen van hun toestemmingen vereisen.

- Zodra de HR-afdeling de andere afdelingen op de hoogte stelt van de wijziging van de status van een medewerker, dient dit gevolgd te worden door het aanpassen van de relevante fysieke en logische toegangsrechten.

- De managers van werknemers moeten ervoor zorgen dat alle sleutels, toegangskaarten, IT-apparatuur, opslagapparaten en alle andere bedrijfsmiddelen worden teruggegeven vóór de beëindiging van hun dienstverband.

Access Controle

Toegangscontrole omvat de wachtwoorden, sleutelkaarten of andere beveiligingsbeperkingen die zijn ontworpen om de toegankelijkheid van de informatie en systemen van het bedrijf te beperken.

Sommigen van hen zijn onder meer:

- De toegang tot bedrijfsnetwerken, IT-systemen, informatie en applicaties moet worden gecontroleerd op basis van de rol van de gebruikers of zoals gespecificeerd door de relevante eigenaren van informatiemiddelen of organisatorische procedures.

- Er moeten beperkingen worden ingesteld om het systeem te waarschuwen en/of gebruikersaccounts te blokkeren na een vooraf bepaald aantal mislukte inlogpogingen. Deze moeten worden opgevolgd om het risico van een poging tot inbreuk te elimineren.

- Alle bedrijfswerkstations/pc's moeten beschikken over met een wachtwoord beveiligde schermbeveiligingen met time-outs van minder dan 10 minuten inactiviteit.

- De geprivilegieerde toegangsrechten, zoals voor degenen die belast zijn met het beheer, de configuratie, het beheer, de beveiliging en het toezicht op de IT-systemen, moeten ook periodiek worden beoordeeld door de relevante informatiebeveiligingsinstantie.

- De wachtwoordzinnen en wachtwoorden moeten complex en lang zijn, met een combinatie van cijfers, letters en speciale tekens, zodat ze onmogelijk te raden zijn. Deze mogen niet in een geschreven of leesbaar formaat worden opgeslagen.

- De organisatie moet alle schrijftoegang tot verwisselbare media zoals cd-/dvd-schrijvers op alle bedrijfscomputers uitschakelen, tenzij dit om specifieke zakelijke redenen is toegestaan.

Volgende stappen

Wat de volgende stappen betreft, zijn de belangrijkste uit te voeren activiteiten de volgende:

- Aankoop van de bijgewerkte standaard.

- Beoordeel de nieuwe ISO 27002-norm en de controlewijzigingen daarin.

- Voer een risicobeoordeling/analyse uit.

- Om eventuele geïdentificeerde risico's te beperken, selecteert u de meest geschikte controles en werkt u uw ISMS-beleid, standaarden enz. dienovereenkomstig bij.

- Update uw Verklaring van Toepasselijkheid (SoA).

Dit zal u helpen een voorsprong te nemen op het gebied van hercertificering of adoptie van aanvullende ISO 27000-familiestandaarden/-frameworks, bijvoorbeeld ISO 27018, 27017, 27032, waarvan algemeen wordt verwacht dat ze kort na de ISO 27001:2022-revisie zullen worden bijgewerkt.

Krijg een voorsprong van 81%

Wij hebben het harde werk voor u gedaan en u een voorsprong van 81% gegeven vanaf het moment dat u zich aanmeldt.

Het enige dat u hoeft te doen, is de lege plekken invullen.

Veelgestelde vragen

Wie kan ISO 27002 implementeren

ISO/IEC 27002:2022 is bedoeld voor iedereen die een ISMS-systeem initieert, implementeert of onderhoudt. Door deze bijgewerkte versie te adopteren, kunt u beveiligingscontroles instellen die robuust, relevant en geschikt zijn voor de omgeving van uw organisatie.

Organisaties van elke omvang en op beveiligingsniveau kunnen profiteren van het naleven van de ISO 27002-praktijkcode. Bij ISMS.online zijn we er om u te helpen ISO 27002:2022 succesvol te implementeren.

Hoe u aan de slag kunt gaan met ISO 27002

Het is eenvoudig om aan het ISO 27002-traject te beginnen. Bij ISMS.online raden wij deze acht stappen aan voor een vlotte implementatie:

- Begrijp de ISO 27002-norm: ISO 27002 is een internationale norm die richtlijnen biedt voor het selecteren en implementeren van informatiebeveiligingscontroles en -praktijken. Het is van toepassing op organisaties van elke bedrijfstak en omvang en helpt bij het ontwikkelen van richtlijnen voor informatiebeveiligingsbeheer die zijn afgestemd op uw specifieke context.

- Bestudeer de controlecategorieën: ISO 27002:2022 presenteert vier categorieën informatiebeveiligingscontroles: organisatorisch, menselijk, fysiek en technologisch.

- Verkrijg de ISO 27002:2022-norm: Koop de volledige ISO 27002:2022-standaard via de ISO-website.

- Begrijp de relatie tussen ISO 27001 en ISO 27002: ISO 27001 schetst doelstellingen of doelen voor informatiebeveiligingsbeheer, terwijl ISO 27002 gedetailleerde richtlijnen biedt voor het implementeren van de controles die nodig zijn om deze doelstellingen te bereiken.

- Laat u trainen en certificeren: Schrijf u in voor ISO/IEC 27002-trainingen om de nodige kennis op te doen voor het selecteren, implementeren en beheren van de controles gespecificeerd in de norm.

- Implementeer de controles: Gebruik de richtlijnen uit ISO 27002:2022 om de juiste controles voor de specifieke context van uw organisatie te selecteren en te implementeren.

- Blijf op de hoogte van revisies en updates: ISO 27002 ondergaat herzieningen om rekening te houden met veranderingen in technologie, wettelijke vereisten en best practices. Zorg ervoor dat u op de hoogte blijft van nieuwe versies en dat u alle relevante wijzigingen opneemt in het informatiebeveiligingsbeheersysteem van uw organisatie.

- Bewaken en verbeteren: Bewaak voortdurend de effectiviteit van uw informatiebeveiligingsbeheersysteem en breng indien nodig verbeteringen aan.

Ontdek hoe ISMS.online u kan helpen om aan de slag te gaan met de implementatie van ISO 27002:2022.

Is certificering ISO 27002 mogelijk

Certificering voor ISO 27002 is niet mogelijk, omdat het geen managementnorm is en niet definieert hoe een systeem moet worden beheerd.

ISO 27002:2022 speelt echter een cruciale rol bij het helpen van organisaties zoals de uwe om te voldoen aan de ISO 27001:2022-certificeringsvereisten.

Bij ISMS.online bieden we richtlijnen voor het implementeren, beheren en voortdurend verbeteren van uw informatiebeveiligingsbeheersysteem.

Zijn er ISO 27002-vereisten?

De ISO 27002:2022-norm stelt geen expliciete eisen aan organisaties.

Het biedt alleen suggesties die organisaties moeten implementeren op basis van de aard van hun specifieke informatiebeveiligingsrisico's.

Met ISMS.online kunt u ontdekken met welke beveiligingsrisico’s uw organisatie rekening moet houden.

Wat zijn de nationale equivalenten van ISO 27002

Er zijn in verschillende landen verschillende normen die gelijkwaardig zijn aan ISO 27002. Ondanks lokale publicatie- en vertaalvertragingen die ertoe leiden dat deze equivalenten maanden na de herziening en vrijgave van de belangrijkste ISO/IEC-norm komen, zorgen nationale instanties ervoor dat de inhoud accuraat wordt vertaald naar weerspiegelen ISO 27002 in zijn geheel.

Hieronder staan enkele van de nationale equivalente normen voor ISO 27002 in verschillende landen:

- Argentinië – IRAM-ISO-IEC 27002:2008

- Australië en Nieuw-Zeeland – AS/NZS ISO/IEC 27002:2006

- Brazilië – ISO/IEC NBR 17799/2007 – 27002

- Indonesië – SNI ISO/IEC 27002:2014

- Chili – NCH2777 ISO/IEC 17799/2000

- China – GB/T 22081-2008

- Tsjechië – ČSN ISO/IEC 27002:2006

- Kroatië – HRN ISO/IEC 27002:2013

- Denemarken – DS/ISO27002:2014 (DK)

- Estland – EVS-ISO/IEC 17799:2003, versie 2005 in vertaling

- Duitsland – DIN ISO/IEC 27002:2008

- Japan – JIS Q 27002

- Litouwen – LST ISO/IEC 27002:2009 (overgenomen ISO/IEC 27002:2005, ISO/IEC 17799:2005)

- Mexico – NMX-I-27002-NYCE-2015

- Nederland – NEN-ISO/IEC 27002:2013

- Peru – NTP-ISO/IEC 17799:2007

- Polen – PN-ISO/IEC 17799:2007, gebaseerd op ISO/IEC 17799:2005

- Rusland – ГОСТ Р ИСО/МЭК 27002-2012, gebaseerd op ISO/IEC 27002:2005

- Slowakije – STN ISO/IEC 27002:2006

- Zuid-Afrika – SANS 27002:2014/ISO/IEC 27002:2013[3]

- Spanje – UNE 71501

- Zweden – SS-ISO/IEC 27002:2014

- Turkije – TS ISO/IEC 27002

- Thailand – EENHEID/ISO

- Oekraïne – СОУ Н НБУ 65.1 СУІБ 2.0:2010

- Verenigd Koninkrijk – BS ISO/IEC 27002:2005

- Uruguay – EENHEID/ISO 17799:2005