Waarom heb je ISO 27001 nodig?

ISO 27001:2022-certificering verzekert klanten, partners en andere belanghebbenden dat de informatiebeveiligingsinfrastructuur van uw bedrijf aan hun verwachtingen voldoet.

ISO 27001 is een internationaal erkend best practice raamwerk voor informatiebeveiligingsbeheersysteem (ISMS) en een van de meest populaire normen voor informatiebeveiligingsbeheer wereldwijd.

De kosten van het ontbreken van een effectief informatiebeveiligingsbeheersysteem kunnen hoog zijn, zowel financieel als qua reputatie. De norm is een cruciaal onderdeel van het informatiebeveiligingsrisicobeheerproces van elke organisatie en is een essentieel onderdeel geworden van de IT-governance, risk en compliance (GRC)-programma's van veel organisaties.

De voordelen van ISO 27001

1) ISO 27001 helpt u de risico's op het gebied van informatiebeveiliging en privacy te verminderen

De risico's op het gebied van informatiebeveiliging nemen voortdurend toe. Nieuwe datalekken halen dagelijks het nieuws. Steeds meer organisaties beseffen dus dat slechte infosec kostbaar kan zijn, of dit nu leidt tot inbreuk op hun eigen vertrouwelijke informatie of die van hun klanten.

Dat is de reden waarom veel organisaties hun eigen ISO 27001-gecertificeerde informatiebeveiligingsbeheersysteem of ISMS-systeem creëren.

Een effectief ISMS helpt u al uw informatiebeveiligingsdoelstellingen te verwezenlijken en andere voordelen te bieden.

En elke schaal en elk type organisatie, van overheidsinstanties tot commerciële bedrijven, kan ISO 27001 gebruiken om een ISMS te creëren.

Een aantal van de ISO 27001-vereisten voldoen ook aan de naleving van de AVG en de Data Protection Act, en aan wettelijke en regelgevende verplichtingen, waardoor er in het algemeen een veel grotere informatiezekerheid ontstaat. Door ISO 27001 te implementeren, kunnen regelgevende instanties zien dat uw organisatie de beveiliging van informatie die zij bewaart serieus neemt en, nadat zij de risico's heeft geïdentificeerd, zoveel als redelijkerwijs mogelijk is gedaan om deze aan te pakken.

Uw risicobeheerproces zal zowel robuust als eenvoudig aantoonbaar zijn. En het is ook een uitstekende toegangspoort tot andere ISO-managementsysteemnormen.

2) ISO 27001 betekent tijd- en geldbesparing

Waarom veel geld uitgeven aan het oplossen van een probleem (bijvoorbeeld verlies van klantinformatie, risicobeoordelingen, bedrijfscontinuïteitsbeheer) in een crisis, terwijl het maar een fractie kost om je er vooraf op voor te bereiden? Met een ISO 27001-gecertificeerd managementsysteem voor informatiebeveiliging beschikt u over al uw plannen en systemen voor het beheer van informatiebeveiligingsincidenten. Het is de meest kosteneffectieve manier om uw informatiemiddelen te beschermen/beveiligen.

U baseert uw risicobeheerplannen op een robuuste, grondige risicobeoordeling. Doorlopende interne audits zorgen ervoor dat uw ISMS voldoet aan de steeds evoluerende dreiging van digitale misdaad met nieuwe beveiligingstechnieken en informatiebeveiligingscontroles. En met onze hulp kunt u de ROI van uw investering in informatiebeveiligingsrisicobeheer meten.

U verlaagt ook uw verkoopkosten. Klanten willen steeds meer zekerheid over de mogelijkheden van hun leveranciersrelaties voor informatiebeveiligingsbeheer en gegevensbescherming. Uw verkoopafdeling zal waarschijnlijk getuigen van de hoeveelheid en de lengte van de 'verzoeken om informatie' waarmee zij in het verkoopproces regelmatig te maken krijgen en hoe dat steeds groter wordt. Als u de ISO 27001-certificering bezit, minimaliseert u de details die u moet verstrekken, waardoor uw verkoopproces wordt vereenvoudigd en versneld.

3) ISO 27001 versterkt de reputatie en bouwt vertrouwen op in de organisatie

Het is al erg genoeg als uw informatiesystemen worden gehackt en uw klantgegevens worden blootgesteld en uitgebuit. Wat nog erger is, is wanneer het nieuws over een dergelijke inbreuk zich begint te verspreiden. Het kan uw reputatie en daarmee uw bedrijfsresultaten ernstig schaden. Met een ISO 27001 ISMS heeft u een robuuste risicobeoordeling uitgevoerd en een grondig, praktisch risicobehandelingsplan opgesteld. U bent dus beter gepositioneerd om inbreukrisico's te identificeren en te voorkomen voordat ze zich voordoen.

Zoals zoveel zaken in het zakenleven is vertrouwen essentieel. Maar door aan te tonen dat een geaccrediteerde certificeringsinstantie uw Information Security Management Systems (ISMS) onafhankelijk heeft gecontroleerd, wordt dat vertrouwen versterkt. Uw klanten zullen snel en eenvoudig zien dat het gebaseerd is op specifieke systeemtechnische principes. Zij hoeven de veiligheid van uw activiteiten niet op vertrouwen te nemen, omdat u kunt aantonen dat u voldoet aan de relevante ISO-managementsysteemnormen.

En het beheren van informatiebeveiliging met ISO 27001 gaat over meer dan alleen het beschermen van uw informatietechnologie en het minimaliseren van datalekken.

De standaard kan u helpen:

- Bescherm alles, van het intellectuele eigendom van uw organisatie tot de vertrouwelijke financiële informatie.

- Zorg voor een gedefinieerd informatiebeveiligingsbeleid om u te helpen bij het beheren van processen, inclusief uw toegangscontrolebeleid, communicatiebeveiliging, systeemaankoop, informatiebeveiligingsaspecten van bedrijfscontinuïteitsplanning en vele andere.

- Zorg ervoor dat het beheer van uw informatiebeveiligingsincidenten zorgvuldig wordt gepland en aantoonbaar effectief is als en wanneer er een compromis plaatsvindt.

- Voer en informatiebeveiligingsrisicobeoordeling en -beheeractiviteiten duidelijk, praktisch en transparant uit.

- Zorg ervoor dat de belangrijkste belanghebbenden en andere derde partijen op de hoogte zijn van, in overeenstemming zijn met en, waar nodig, volledig voldoen aan uw infosec-maatregelen.

- Voldoe aan specifieke branchevoorschriften of operationele procedures die zijn vastgesteld door relevante regelgevende instanties.

- Beveilig de persoonlijke gegevens van uw medewerkers en klanten.

Haal uw gids op

ISO 27001-succes

Alles wat u moet weten over het voor de eerste keer behalen van ISO 27001

Ontvang uw gratis gidsISO 27001:2022 vereisten en controles

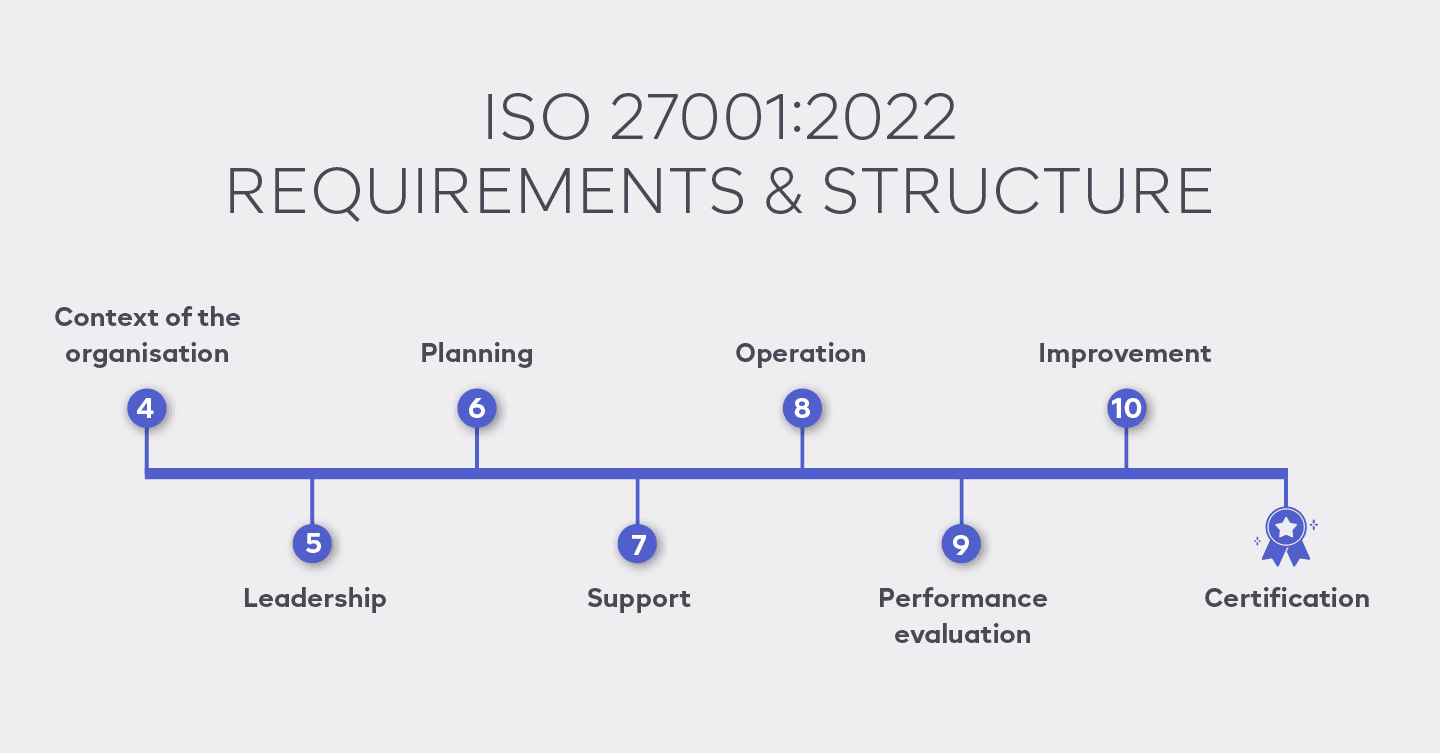

Binnen de ISO 27001-norm zijn tien vereisten gedefinieerd, waaronder richtlijnen voor informatiebeveiliging, vereisten die bedoeld zijn om de gegevens van een organisatie te beschermen tegen verlies of ongeoorloofde toegang en erkende middelen om hun inzet voor informatiebeveiligingsbeheer aan te tonen door middel van certificering.

Eis 6.1.3 (Informatiebeveiligingsrisicobehandeling) definieert bijlage A, waarin de controles worden gespecificeerd die zijn afgeleid van ISO 27002:2022.

ISO 27001 omvat ook een risicobeoordelingsproces, organisatiestructuur, informatieclassificatie, toegangscontrolemechanismen, fysieke en technische veiligheidsmaatregelen, informatiebeveiligingsbeleid, procedures, monitoring- en rapportagerichtlijnen.

Bijlage (S)L Uitleg

“Bijlage L” definieert de kerneisen en kenmerken van een generiek managementsysteem. Dit is een cruciaal punt. Het managementsysteem van uw bedrijf gaat verder dan informatiebeveiliging.

Hoewel de focus van ISO 27001 ligt op informatiebeveiliging, kan de standaard worden geïntegreerd met andere ISO-normen op basis van ISO's Annex L, waardoor u deze normen kunt introduceren om uw algehele managementsysteem later verder te ontwikkelen en te verbeteren. Ze omvatten ISO 9001 voor kwaliteitsmanagement, ISO 22301 voor bedrijfscontinuïteitsbeheer, ISO 227701 voor privacybescherming en maximaal 50 andere ISO-normen.

Hoewel we niet suggereren dat u voorlopig naar deze normen kijkt, is het punt wel dat het mogelijk is. Je beschikt over een 'upgradepad' binnen ISO en ISMS.online (Integrated Management System) waarbij je het wiel niet opnieuw hoeft uit te vinden als je naar een ander niveau gaat.

ISO 27001:2013 & ISO 27001:2022 – Wat is het verschil?

In praktische termen is er zeer weinig veranderd tussen de ISO 2013-informatiebeveiligingsnormen van 2022 en 27001, afgezien van kleine cosmetische punten en aanvullende vereisten (9.3.1, 9.3.2, 9.3.3) en herziene bijlage A-controles gekoppeld aan ISO 27002:2022 .

Overgang naar de Nieuwe Standaard

Organisaties die de ISO 27001-certificering al hebben behaald, moeten uiterlijk 31 oktober 2025 overstappen naar de nieuwe versie. Deze transitie vereist dat ze hun huidige ISMS herzien en bijwerken om aan de nieuwe vereisten te voldoen.

Overzicht van wijzigingen geïntroduceerd in ISO 27001:2022

ISO 27001: 2022 brengt verschillende verfijningen en aanvullende formuleringsvereisten met zich mee. Deze wijzigingen zorgen ervoor dat de standaard van toepassing blijft en wordt bijgewerkt met de nieuwste best practices op het gebied van beveiliging.

De nieuwe versie van de standaard vereist dat organisaties ervoor zorgen dat hun managementsystemen voldoen aan de bijgewerkte vereisten en dat ze eventuele wijzigingen in de bewoordingen van de standaard beoordelen om ervoor te zorgen dat ze de implicaties voor hun beveiligingsmanagementsystemen begrijpen. Het gaat hierbij onder meer om wijzigingen in het gebruikte taalgebruik, aanpassingen aan de structuur en inhoud, en de toevoeging van nieuwe clausules.

Herstructurering van bijlage A-controles in ISO 27001 2022

Na de release van ISO 27002:2022 op 15 februari 2022 heeft ISO 27001:2022 de controles in bijlage A op één lijn gebracht.

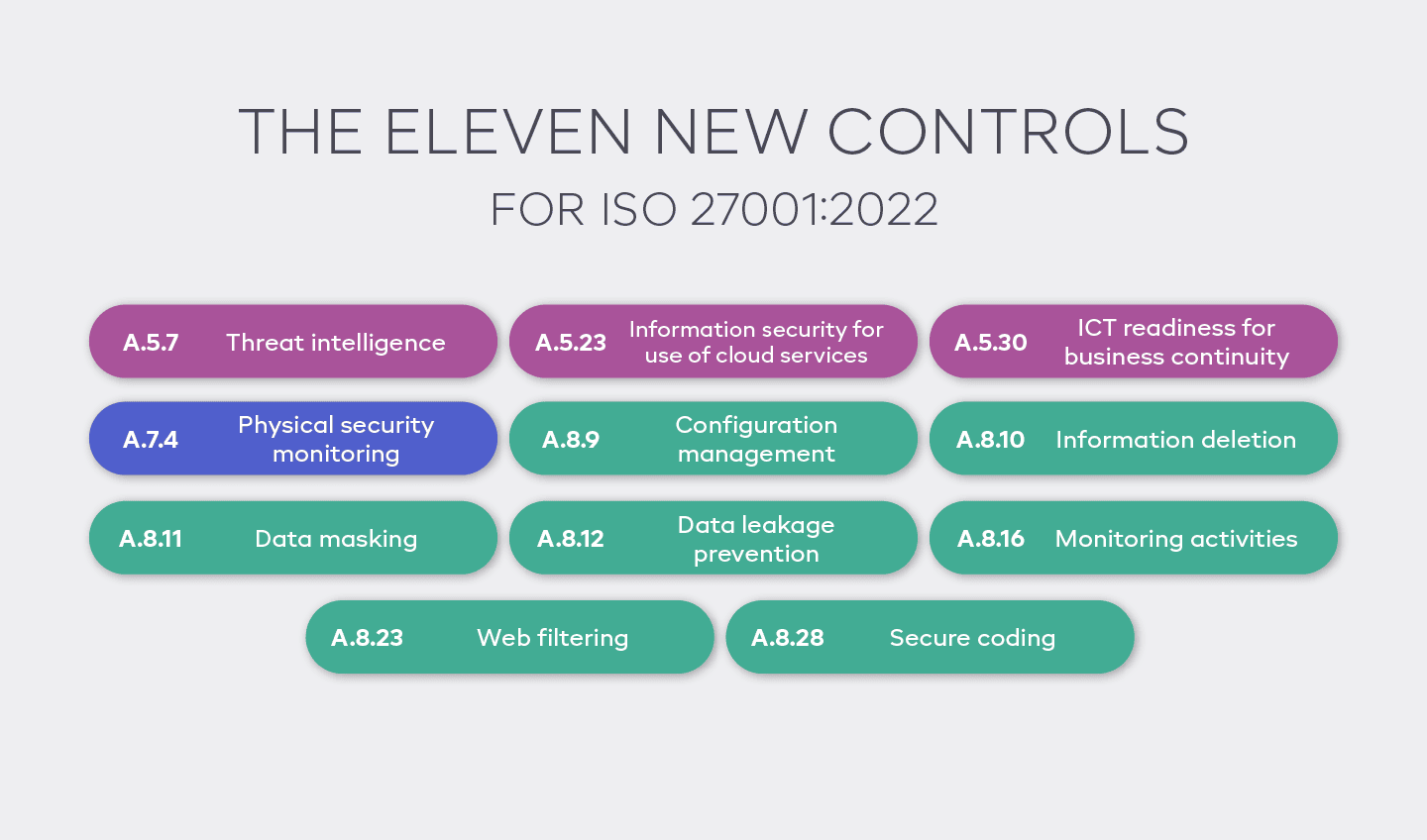

De nieuwe versie van de norm is gebaseerd op een compacte set van 93 controles uit bijlage A, waaronder 11 nieuwe controles. Er zijn in totaal 24 controles samengevoegd uit twee, drie of meer beveiligingscontroles uit de versie van 2013, en 58 controles uit de ISO 27002:2013 zijn herzien om aan te sluiten bij de huidige cyberbeveiligings- en informatiebeveiligingsomgeving.

Organisaties moeten ervoor zorgen dat hun managementsysteem voor informatiebeveiliging aan de nieuwe eisen voldoet en dat hun bestaande controles actueel zijn.

Om hierbij te helpen heeft ISO 27002:2022 wijzigingen aangebracht in de formulering van enkele van de bestaande controles en voor andere aanvullende eisen toegevoegd. Bovendien vereist de norm nu dat organisaties de prestaties van hun informatiebeveiligingsbeheersysteem en de effectiviteit van de controles evalueren.

Beheer categorieën en attributen

Controles in bijlage A zijn nu gegroepeerd in groepscategorieën:

Organisatorisch

Mensen

fysiek

Technologisch

Aan elk besturingselement is bovendien een attributietaxonomie toegewezen. Elk besturingselement heeft nu een tabel met een reeks voorgestelde attributen, en bijlage A van ISO 27002:2022 biedt een reeks aanbevolen associaties.

Hiermee kunt u uw bedieningsselectie snel afstemmen op de gangbare branchetaal en internationale normen. Het gebruik van attributen ondersteunt het werk dat veel bedrijven al doen op het gebied van hun risicobeoordeling en Statement of Applicability (SOA).

Er kunnen bijvoorbeeld cyberbeveiligingsconcepten worden onderscheiden die vergelijkbaar zijn met NIST- en CIS-controles, en de operationele mogelijkheden met betrekking tot andere standaarden kunnen worden herkend.

11 Nieuwe bijlage A-controles

De elf nieuwe controles zijn gericht op clouddiensten, ICT-gereedheid voor bedrijfscontinuïteit, informatie over bedreigingen, fysieke beveiligingsmonitoring, datamaskering, verwijdering van informatie, preventie van datalekken, monitoringactiviteiten, webfiltering en veilige codering.

Nieuwe focus op risicobehandelingsprocessen

ISO 27001 2022 heeft een grotere nadruk gelegd op risicobehandelingsprocessen en het gebruik van bijlage A-controles. De bijgewerkte standaard vereist nu dat organisaties de vier opties voor het behandelen van risico's overwegen: aanpassen, behouden, vermijden en delen. Er zijn twee extra opties toegevoegd voor het behandelen van kansen: versterking en exploitatie. De standaard schetst ook de noodzaak voor organisaties om risicodeling en acceptatie te overwegen bij het omgaan met kansen.

Organisaties moeten nu bij het beoordelen van risico's rekening houden met de gevolgen en waarschijnlijkheid van informatiebeveiligingsrisico's en de potentiële voordelen van kansen. De Internationale Standaard moedigt organisaties ook aan om risico's te nemen als de potentiële beloningen groter zijn dan de potentiële verliezen.

Over het geheel genomen biedt de nieuwe focus op risicobehandelingsprocessen in ISO 27001 2022 organisaties een beter inzicht in het beoordelen en behandelen van risico's om de kans op schade te minimaliseren.

Evaluatie van derde partijen

Organisaties moeten ervoor zorgen dat derde partijen adequate risicobeheermaatregelen kunnen treffen, inclusief maar niet beperkt tot beveiliging, privacy, compliance en beschikbaarheid. Derden moeten op de hoogte zijn van het beleid, de procedures en de normen van de organisatie en deze naleven.

Organisaties moeten periodieke beoordelingen en audits uitvoeren om ervoor te zorgen dat derden het beveiligingsbeleid naleven. Ze moeten ook beschikken over een proces voor het melden van en reageren op veiligheidsincidenten die voortvloeien uit de activiteiten van derden.

Organisaties moeten ervoor zorgen dat alle gegevens en informatiemiddelen die zij beheren veilig worden geretourneerd of verwijderd wanneer contracten of relaties met derden worden beëindigd.

Onderzoek en registratie van incidentregistratie

ISO 27001 2022 stelt specifieke eisen aan het loggen, onderzoeken en vastleggen van incidenten. Dit geldt ook voor organisaties die behoefte hebben aan een proces voor het registreren van beveiligingsincidenten en een procedure voor het onderzoeken en documenteren van de onderzoeksresultaten. Het is belangrijk dat organisaties een duidelijk beleid hebben voor het registreren en onderzoeken van incidenten, evenals een proces voor het vastleggen van de resultaten van het onderzoek.

Het beleid moet ook betrekking hebben op de omgang met bewijsmateriaal, de escalatie van incidenten en de communicatie van het incident naar relevante belanghebbenden. Het beleid moet er ook voor zorgen dat de organisatie de typen, volumes en kosten van incidenten kan kwantificeren en monitoren, en ernstige of terugkerende incidenten en de oorzaken ervan kan identificeren.

Hierdoor kan de organisatie haar risicobeoordeling bijwerken en aanvullende controles implementeren om de waarschijnlijkheid of gevolgen van toekomstige soortgelijke incidenten te verminderen.

Vereisten voor leveranciersrelaties

ISO 27001:2022 heeft nieuwe eisen geïntroduceerd om ervoor te zorgen dat organisaties over een robuust managementprogramma voor leveranciers en derden beschikken. Dit omvat het identificeren en analyseren van alle derde partijen die van invloed kunnen zijn op de veiligheid van klantgegevens en diensten, en het uitvoeren van een risicobeoordeling voor elke leverancier. De overeenkomst tussen de leverancier en de dienstverlener moet ook de relatie tussen hen vastleggen, en er moeten regelmatig monitoring en beoordelingen plaatsvinden om de naleving ervan te beoordelen.

Organisaties moeten er ook voor zorgen dat de beveiligingscontroles van leveranciers regelmatig worden onderhouden en bijgewerkt en dat het serviceniveau en de ervaring van de klant niet nadelig worden beïnvloed. Bovendien moeten persoonlijke gegevens worden verwerkt volgens de regelgeving inzake gegevensprivacy en moet er een audit van de systemen, processen en controles van de leverancier worden uitgevoerd. Door deze leveranciersmanagementprocedures te implementeren, kunnen organisaties ervoor zorgen dat ze voldoen aan ISO 27001:2022.

Verduidelijking van controlevereisten voor extern geleverde processen en producten

Organisaties moeten ervoor zorgen dat externe diensten, producten en processen op de juiste manier worden beheerd en gecontroleerd. De 2022-versie van ISO 27001 verduidelijkt de eisen voor extern aangeleverde processen en producten.

Organisaties moeten gedocumenteerde overeenkomsten afsluiten met externe leveranciers en ervoor zorgen dat deze overeenkomsten regelmatig worden gecontroleerd en herzien. Daarnaast moeten organisaties een plan hebben om te reageren op onjuiste of onvolledige informatie die door externe diensten of producten wordt verstrekt, en een procedure voor het omgaan met eventuele geïdentificeerde kwetsbaarheden in extern aangeboden diensten of producten.

Organisaties moeten er ook voor zorgen dat de daarmee samenhangende risico's op passende wijze worden beheerd en dat de beheersing van extern geleverde processen en producten passende maatregelen omvat voor het garanderen van de veiligheid en het beheer van wijzigingen in documenten, overeenkomsten en procedures.

Procedures voor leveranciersbeheer

ISO 27001 2022 introduceert verschillende wijzigingen in de manier waarop organisaties hun leveranciersrelaties beheren. De herziene norm vereist dat organisaties een formeel beleid en procedures voor leveranciersbeheer ontwikkelen, hun toeleveringsketen in categorieën segmenteren op basis van de waarde en het risico van de relatie, en nauwe werkrelaties ontwikkelen met hoogwaardige leveranciers:

Organisaties moeten ook een op risico's gebaseerde benadering hanteren bij de selectie en het beheer van leveranciers, en het informatiebeveiligingsbeleid voor leveranciers in een breder relatiekader verpakken. ISO 27001 2022 legt de nadruk op het aansturen van ICT-leveranciers die wellicht iets extra's nodig hebben in plaats van de standaardaanpak.

Organisaties moeten ervoor zorgen dat het personeel van leveranciers goed opgeleid is, zich bewust is van de beveiliging en getraind is in het beleid van de organisatie. Gegevens over het leveranciersbeheer, inclusief contracten, contacten, incidenten, relatieactiviteiten en risicobeheer, moeten ook worden bijgehouden. Dit alles moet worden gedaan om ervoor te zorgen dat een overeengekomen niveau van informatiebeveiliging en dienstverlening wordt gehandhaafd in overeenstemming met de overeenkomsten met leveranciers.

Cybersecuritybewustzijn van medewerkers

Organisaties moeten actie ondernemen om ervoor te zorgen dat medewerkers zich bewust zijn van hun verantwoordelijkheden als het gaat om cybersecurity.

Bedrijven moeten zich richten op het voorkomen van menselijke fouten door het personeel in staat te stellen het belang van cyberbeveiliging te begrijpen. Bedrijven moeten ook investeren in passende trainingsprogramma’s op het gebied van cyberbeveiliging en duidelijke beleidslijnen en procedures ontwikkelen waarin gedetailleerd wordt beschreven wat er van werknemers wordt verwacht.

Bovendien moeten bedrijven cyberbeveiliging integreren in de dagelijkse bedrijfsvoering en een cyberbeveiligingscultuur tot stand brengen waarin het personeel zich op zijn gemak voelt en de mogelijkheid heeft om cyberbeveiligingsproblemen aan te kaarten. Door deze stappen te nemen kunnen organisaties ervoor zorgen dat hun medewerkers hun verantwoordelijkheden kennen en beter voorbereid zijn om hun gegevens en netwerken te beschermen tegen cyberdreigingen.

Het vaststellen van controles voor de beveiliging van menselijke hulpbronnen in ISO 27001:2022

ISO 27001 2022 heeft verschillende nieuwe en verfijnde controles voor Human Resource Security geïntroduceerd. Dit omvat de noodzaak om duidelijke richtlijnen vast te stellen voor personeelsscreening, arbeidsvoorwaarden, informatiebeveiligingsbewustzijn, onderwijs en training, en disciplinaire processen. Het vereist ook dat organisaties beleid hebben voor het gebruik van cryptografische controles en een formeel starter-, leaver- en mover-proces.

Deze controles zijn essentieel voor de bescherming van de belangen van de organisatie, omdat ze ervoor zorgen dat al het personeel over de noodzakelijke veiligheidsmachtiging beschikt en zich bewust is van hun verantwoordelijkheden. Bovendien helpen ze ervoor te zorgen dat vertrouwelijke informatie wordt beschermd tegen ongeoorloofde toegang en dat eventuele informatiebeveiligingsgebeurtenissen op de juiste manier worden gerapporteerd en afgehandeld. Het implementeren van deze informatiebeveiligingscontroles is essentieel voor elke organisatie die certificering door een geaccrediteerde certificeringsinstantie wenst.

Inzicht in de vereisten van geïnteresseerde partijen

ISO 27001:2022 heeft een specifieke focus op het begrijpen van de behoeften en verwachtingen van geïnteresseerde partijen. Geïnteresseerde partijen zijn belanghebbenden, zoals werknemers, aandeelhouders, overheidsinstanties, klanten, media, leveranciers en partners die geïnteresseerd zijn in de informatiebeveiliging en bedrijfscontinuïteit van de organisatie. Het identificeren van deze belanghebbenden en hun vereisten is essentieel voor het ontwikkelen van een effectief ISMS of BCMS.

Er moet een procedure worden geschreven om duidelijk te definiëren wie verantwoordelijk is voor het identificeren van alle geïnteresseerde partijen en hun wettelijke, regelgevende, contractuele en andere vereisten en belangen, en wie verantwoordelijk is voor het bijwerken van deze informatie en hoe vaak dit moet gebeuren. Zodra de vereisten zijn geïdentificeerd, is het van essentieel belang dat de verantwoordelijkheid voor het voldoen daaraan wordt toegewezen.

Hoe u de veranderingen tussen ISO 27001:2013 en ISO 27001:2022 kunt aanpakken

We hebben de bijgewerkte ISO 27001-vereisten en ISO 27002-controles in ISMS opgenomen. online, zowel door te reageren op de begeleiding als door hulpmiddelen te creëren om u te helpen. Ze helpen u uw ISO 27001-implementatie te versnellen en de doorlopende beheertijd van uw Information Security Management System te verminderen.

Boek een platformdemoWaar moet ik beginnen met ISO 27001-certificering?

Het behalen van de ISO 27001-certificering kan complex en overweldigend zijn, maar onze ISMS.online-software verandert dat allemaal. U beschikt nu over vooraf geconfigureerde informatiebeveiligingsframeworks, tools en inhoud waarmee u snel en eenvoudig ISO 27001-succes kunt behalen.

Stelt u zich eens voor: als u een helpende hand had die u door elke stap van ISO 27001 loodste, zonder dat u dure advieskosten nodig had? Ons ISO 27001 Virtual Coach-pakket doet precies dat.

U vindt nuttige video's van degenen die ISO 27001 'leven', samen met een informatiebeveiligingsspecialist, evenals veel hints en tips voor succes.

Alles geleverd waar u het het meest nodig heeft, binnen het ISMS.online-platform, zodat u kunt werken waar en wanneer u maar wilt, in uw eigen tempo om uw doelen te bereiken.

Krijg een voorsprong van 81%

Wij hebben het harde werk voor u gedaan en u een voorsprong van 81% gegeven vanaf het moment dat u zich aanmeldt.

Het enige dat u hoeft te doen, is de lege plekken invullen.

Hoe bereik ik ISO 27001?

De kernvereisten van de informatiebeveiligingsnorm worden behandeld in clausules 4.1 tot en met 10.2, en de controles uit bijlage A die u kunt implementeren, afhankelijk van uw risicobeoordeling, risicobehandelingsplan en werk, worden behandeld in A.5.1, en 5.31 tot en met 5.36 en A. 8.8 (te vinden onderaan deze pagina).

Als u ISO 27001 wilt behalen, wordt van u verwacht dat u aan alle kerneisen van ISO 27001 voldoet. Een van de fundamentele kernvereisten (6.1) is het identificeren, beoordelen, evalueren en behandelen van informatiebeveiligingsrisico's. Op basis van dat risicobeoordelings- en beheerproces zal het ISMS helpen bepalen welke van de referentiecontroledoelstellingen van ISO 27001 Annex A (informatiebeveiligingscontroles) mogelijk moeten worden toegepast om die op informatiebeveiliging gerichte risico's te beheersen.

Sommige organisaties laten hun Information Security Management System mogelijk niet certificeren, maar sluiten zich aan bij de ISO 27001-norm. Dit kan prima zijn om aan de interne druk te voldoen, maar levert minder waarde op voor de belangrijkste externe belanghebbenden, die steeds meer op zoek zijn naar de garanties die een UKAS (of een vergelijkbare geaccrediteerde certificeringsinstantie) die onafhankelijk gecertificeerd is volgens ISO 27001 biedt.

ISO 27001-certificering

Voor organisaties die hun toewijding aan informatiebeveiliging willen aantonen, is certificering door een geaccrediteerde instantie de juiste keuze. Het proces van het aanvragen van certificering vereist een grondige beoordeling van het ISMS van de organisatie en haar vermogen om te voldoen aan de eisen van ISO 27001:2022.

Een geaccrediteerde externe auditor moet het certificeringsproces uitvoeren, die het ISMS van de organisatie zal beoordelen en de naleving ervan met de norm zal beoordelen. De auditor zal ook aanbevelingen doen voor verbeteringen en ervoor zorgen dat de organisatie aan de nieuwe eisen van de norm kan voldoen.

Zodra het certificeringsproces is voltooid, ontvangt de organisatie een officieel certificaat van de geaccrediteerde instelling.

Veelgestelde vragen

Waarom kiezen voor ISMS.online voor ISO 27001?

Het selecteren van ISMS.online voor uw ISO 27001-implementatie biedt tal van voordelen voor organisaties die op zoek zijn naar certificering en het onderhouden van een robuust Information Security Management System (ISMS). Dit zijn de belangrijkste redenen waarom u voor ISMS.online zou moeten kiezen:

- Alles-in-één online ISMS-omgeving – Wij bieden een eenvoudig en veilig online platform dat het beheer van uw ISMS stroomlijnt, waardoor het eenvoudiger, sneller en efficiënter wordt.

- Vooraf geladen ISO 27001-beleid en -controles – Ons platform beschikt over vooraf geconfigureerde informatiebeveiligingsframeworks, tools en inhoud, zodat u kunt beginnen met 81% van uw ISMS-documentatie al voltooid. Dit vermindert aanzienlijk de tijd en moeite die nodig is om naleving te bereiken.

- Virtual Coach – Ons optionele Virtual Coach-pakket biedt contextspecifieke ISO 27001-begeleiding, hints en tips voor succes, waardoor dure consultancykosten overbodig worden. Hierdoor kunt u in uw eigen tempo werken en uw certificeringsdoelen bereiken.

- Geïntegreerd supply chain management – ISMS.online bevat tools voor het beheren van uw supply chain, het garanderen van end-to-end informatiebeveiliging en het versterken van relaties met leveranciers.

- Ondersteuning voor meerdere standaarden – Ons platform ondersteunt meer dan 50 van de meest gewilde standaarden, zoals ISO 27001, ISO 27701, GDPR, NIST en SOC 2. Dit maakt ISMS.online een uitgebreide oplossing voor organisaties die compliance willen bereiken en behouden met meerdere standaarden.

Wat is een informatiebeveiligingsbeheersysteem?

Een Information Security Management System (ISMS) is een uitgebreide reeks beleidslijnen en procedures die de informatiebeveiliging binnen een organisatie waarborgt, beheert, controleert en voortdurend verbetert.

Bij ISMS.online bieden we een robuust ISMS-framework voor informatiebeveiligingsprofessionals zoals u, met als doel de gevoelige gegevens van uw bedrijf te beschermen.

Onze systematische aanpak voor het beheren van gevoelige bedrijfsinformatie omvat mensen, processen en IT-systemen, waarbij we een risicobeheerproces toepassen om de risico's te minimaliseren en de bedrijfscontinuïteit te garanderen door de impact van inbreuken op de beveiliging proactief te beperken.

Waarom is ISO 27001 belangrijk?

ISO 27001 speelt een cruciale rol in organisaties door hen te helpen risico's effectief, consistent en meetbaar te identificeren en te beheren. Bij ISMS.online begrijpen we het belang van ISO 27001-certificering voor bedrijven van elke omvang.

Hier zijn enkele redenen waarom ISO 27001 essentieel is voor uw organisatie:

- Risico beperking: ISO 27001 minimaliseert de informatiebeveiligings- en gegevensbeschermingsrisico's van uw organisatie en waarborgt de veiligheid van gevoelige informatie.

- Vertrouwen van de klant: Als gecertificeerde organisatie geeft u blijk van toewijding aan veiligheid, waardoor u een concurrentievoordeel krijgt in de ogen van klanten en potentiële belanghebbenden. Bij ISMS.online erkennen we het belang van het opbouwen van klantvertrouwen en vertrouwen in uw diensten.

- Gestroomlijnde processen: Door ISO 27001 te implementeren, kunnen bedrijven hun belangrijkste processen documenteren, waardoor onduidelijkheid wordt verminderd en de productiviteit wordt verhoogd. Ons platform op ISMS.online vereenvoudigt het beheer van uw ISMS, waardoor het efficiënter wordt voor uw personeel.

Wat is ISO 27001?

ISO 27001 is de belangrijkste internationale norm voor informatiebeveiliging, gepubliceerd door de International Organization for Standardization (ISO) in samenwerking met de International Electrotechnical Commission (IEC).

Het behoort tot de ISO/IEC 27000-serie en biedt een raamwerk voor organisaties van elke omvang of branche om hun informatie te beschermen via een Information Security Management System (ISMS).

De nieuwste versie, ISO 27001:2022, bevat updates om tegemoet te komen aan het veranderende landschap van technologie en informatiebeveiliging.

Wat is het verschil tussen naleving en certificering van ISO 27001?

Het belangrijkste onderscheid tussen naleving en certificering van ISO 27001 ligt in het niveau van externe validatie en erkenning:

ISO 27001-naleving

- Verwijst naar een organisatie die zich houdt aan de eisen van de ISO 27001-norm, die zich richt op Information Security Management Systems (ISMS).

- Simpel gezegd kan compliance betekenen dat uw organisatie de ISO 27001-norm (of delen ervan) volgt zonder een formeel certificeringsproces te doorlopen.

ISO 27001 Certification

- Het proces waarbij een externe, onafhankelijke organisatie, een zogenaamde certificeringsinstantie, het ISMS van uw organisatie controleert.

- Bepaalt of uw processen, maar ook uw producten en diensten, voldoen aan de ISO-criteria.

Hoe lang duurt uw ISO 27001-certificering?

Uw ISO 27001:2022-certificering is drie jaar geldig na succesvolle certificeringsaudits.

Tijdens deze periode wordt van jou als informatiebeveiligingsprofessional verwacht dat je:

- Voer regelmatig prestatie-evaluaties uit van uw ISMS.

- Zorg ervoor dat het senior management uw ISMS consequent beoordeelt.

Aan het einde van de driejarige cyclus wordt een hercertificeringsaudit uitgevoerd en bij succesvolle afronding wordt de certificering met nog eens drie jaar verlengd.

Bij ISMS.online begrijpen we het belang van het behouden van uw ISO 27001-certificering. Ons platform biedt een uitgebreide oplossing om u en uw organisatie te helpen bij het bereiken en behouden van naleving van meerdere normen, waaronder ISO 27001.