Het National Institute of Standards and Technology (NIST) in de VS heeft een raamwerk ontwikkeld om organisaties te helpen hun cyberveiligheidsverdedigingsplanning op één lijn te brengen en de infrastructuur te beschermen tegen gevaar door de dreiging van cybercriminaliteit.

NIST-cyberbeveiliging geeft organisaties uit de particuliere sector een raamwerk van beleid en controles om aanvallen van cybercriminelen te helpen voorkomen en om aanvallen van cybercriminelen op te sporen en erop te reageren die wel toegang krijgen.

In de volgende video legt het National Institute of Standards and Technology meer uit over het oorspronkelijke doel van het NIST-framework, de standaarden, richtlijnen en best practices erachter.

Er is geen enkel bedrijf te bedenken waarvan de service ISMS.online kan evenaren.

De Nationaal instituut voor normen en technologie staat bekend onder de afkorting NIST. Dit is een niet-regelgevende overheidsinstantie die is opgericht om innovatie te stimuleren en het industriële concurrentievermogen op het gebied van wetenschap, techniek en technologie te bevorderen.

De primaire rol van NIST is het creëren van best practices die organisaties en overheidsinstanties kunnen volgen. Het doel van deze beveiligingsstandaarden is het verbeteren van de beveiligingspositie van overheidsinstanties en particuliere bedrijven die met overheidsgegevens omgaan.

Het NIST Cybersecurity Framework (CSF) is een reeks richtlijnen en best practices die zijn ontworpen om organisaties te helpen hun cyberbeveiligingsstrategieën te verbeteren, die NIST heeft ontwikkeld.

Het raamwerk heeft tot doel cyberbeveiligingspraktijken te standaardiseren, zodat organisaties één enkele of uniforme aanpak kunnen gebruiken voor bescherming tegen cyberaanvallen.

De meeste organisaties zijn niet verplicht om de NIST-naleving te volgen, ook al wordt dit voor hen aanbevolen. Amerikaanse federale instanties zijn sinds 2017 verplicht de NIST-normen te volgen omdat NIST zelf deel uitmaakt van de Amerikaanse regering.

Onderaannemers en aannemers die samenwerken met de federale overheid moeten de NIST-beveiligingsnormen volgen. Als een aannemer een geschiedenis heeft van niet-naleving van NIST, loopt hij het risico in de toekomst te worden uitgesloten van overheidscontracten.

NIST-richtlijnen kunnen u helpen uw systemen te beschermen tegen kwaadaardige aanvallen en menselijke fouten. Door het raamwerk te volgen, kan uw organisatie voldoen aan de vereisten voor de Wet op de portabiliteit en verantwoording van zorgverzekeringen (HIPPA) en Federale wet op het beheer van informatiebeveiliging (FISMA), dit zijn verplichte voorschriften.

Organisaties beschouwen NIST-compliance als industriestandaard vanwege de voordelen die dit met zich mee kan brengen. De NIST-cultuur is van vitaal belang voor particuliere bedrijven om een beter begrip van de verwerking van gegevens te bevorderen.

ISMS.online maakt het opzetten en beheren van uw ISMS zo eenvoudig mogelijk.

Zowel NIST als de Internationale Organisatie voor Standaardisatie (ISO) hanteren toonaangevende benaderingen van informatiebeveiliging. Het NIST Cybersecurity Framework wordt vaker vergeleken met ISO 27001, de specificatie voor een informatiebeveiligingsbeheersysteem (ISMS).

Beide bieden raamwerken voor het beheersen van cyberveiligheidsrisico’s. Het NIST CSF-framework zal eenvoudig te integreren zijn in een organisatie die wil voldoen aan de ISO 27001-normen.

De controlemaatregelen zijn zeer vergelijkbaar, de definities en codes zijn zeer vergelijkbaar over de raamwerken heen. Beide raamwerken hebben een eenvoudige woordenschat waarmee u duidelijk kunt communiceren over cyberbeveiligingskwesties.

Risicovolwassenheid, certificering en kosten zijn enkele van de verschillen tussen NIST CSF en ISO 27001.

Als u zich in de beginfase bevindt van het ontwikkelen van cyberbeveiliging risicobeheerplan of proberen eerdere mislukkingen te verzachten, kan de NIST CSF de beste keuze zijn. ISO 27001 is een goede keuze voor volwassen organisaties die op zoek zijn naar een meer wereldwijd erkend raamwerk.

ISO 27001 biedt certificering via audit door derden, wat kostbaar kan zijn, maar de reputatie van uw organisatie kan verbeteren als een bedrijf dat investeerders kunnen vertrouwen – NIST CSF biedt dat soort certificering niet.

De NIST CSF is gratis beschikbaar, terwijl de ISO 27001 kosten in rekening brengt voor toegang tot hun documentatie. Een startend bedrijf wil misschien zijn programma voor cyberbeveiligingsrisicobeheer starten met het NIST Cyber Security Framework en vervolgens een grotere investering doen in het proces naarmate het opschaalt met ISO27001.

Ik zou ISMS.online zeker aanbevelen, het maakt het opzetten en beheren van uw ISMS zo eenvoudig mogelijk.

ISMS.online bespaart u tijd en geld

Vraag uw offerte aanWat goed is voor uw bedrijf is afhankelijk van de volwassenheid, doelstellingen en specifieke behoeften op het gebied van risicobeheer. ISO 27001 is een goede keuze voor volwassen organisaties die te maken hebben met externe druk om te certificeren.

Het kan zijn dat uw organisatie nog niet klaar is om te investeren in een ISO 27001-certificeringstraject of zich misschien in een stadium bevindt waarin zij baat zou kunnen hebben bij het duidelijke beoordelingskader dat door het NIST-raamwerk wordt geboden.

Het NIST CSF-framework kan een sterk startpunt zijn voor uw ISO 27001-certificeringstraject naarmate uw organisatie volwassener wordt.

Ongeacht of u begint met NIST CSF of meegroeit met ISO/IEC 27001, een proactief en efficiënt informatiebeveiligingsbeheersysteem helpt u bij het bereiken van compliance binnen uw organisatie.

Het hoogste abstractieniveau in het raamwerk is het Vijf kernfuncties. Ze vormen de basis van de raamwerkkern en alle andere elementen zijn daaromheen georganiseerd.

Laten we eens dieper kijken naar de vijf functies van het NIST Cybersecurity Framework.

De identificatiefunctie kan helpen bij het ontwikkelen van organisatorisch inzicht om cyberbeveiligingsrisico's voor systemen, mensen, activa, gegevens en mogelijkheden te beheren.

Om begrip in een zakelijke context te vergroten, kan een organisatie haar inspanningen concentreren en prioriteren, in overeenstemming met haar doelstellingen risicobeheerstrategie en zakelijke behoeften, vanwege de middelen die kritieke functies ondersteunen en de daarmee samenhangende cyberveiligheidsrisico's.

De Protect-functie schetst passende waarborgen om de levering van kritieke infrastructuurdiensten te garanderen. Met behulp van de Protect-functie is het mogelijk om de impact van een potentiële cybersecurity-gebeurtenis te beperken of te beperken.

Geschikte activiteiten om het optreden van een cybergebeurtenis te identificeren, worden gedefinieerd door de functie Detecteren. De detectiefunctie maakt het mogelijk cyberbeveiligingsgebeurtenissen tijdig te ontdekken.

Passende activiteiten zijn opgenomen in de responsfunctie om actie te ondernemen met betrekking tot een geïdentificeerd cyberbeveiligingsincident. De responsfunctie helpt het vermogen te ondersteunen om de gevolgen van een potentieel cyberveiligheidsincident te beperken.

De Recover-functie identificeert activiteiten om veerkrachtplannen in stand te houden en diensten te herstellen die zijn getroffen door een cyberbeveiligingsincident. De Recover-functie helpt bij het tijdig herstellen van de normale bedrijfsvoering om de gevolgen van een cybersecurity-incident te verminderen.

Het volgen van deze vijf functies wordt als best practice geadviseerd, omdat ze niet alleen van toepassing zijn op functies voor risicobeheer op het gebied van cyberveiligheid, maar op het risicobeheer als geheel.

Download uw gratis gids

om uw Infosec te stroomlijnen

We zijn begonnen met het gebruik van spreadsheets en het was een nachtmerrie. Met de ISMS.online-oplossing werd al het harde werk gemakkelijk gemaakt.

De mate waarin een organisatie De praktijken voor cyberveiligheidsrisicobeheer vertonen de kenmerken die in het raamwerk zijn gedefinieerd wordt het niveau genoemd.

Niveau 1 tot en met niveau 4 beschrijft een toenemende mate van nauwkeurigheid en hoe goed geïntegreerde cyberbeveiligingsrisicobeslissingen zijn in bredere risicobeslissingen. De mate waarin de organisatie cybersecurity-informatie deelt en ontvangt van externe partijen.

Niveaus vertegenwoordigen niet noodzakelijkerwijs volwassenheidsniveaus; de organisatie moet het gewenste niveau bepalen.

Bedrijven moeten ervoor zorgen dat het geselecteerde niveau voldoet aan de doelstellingen van de organisatie, het cyberbeveiligingsrisico terugbrengt tot een niveau dat aanvaardbaar is voor de organisatie en haalbaar is om te implementeren.

Boek een hands-on sessie op maat op basis van uw behoeften en doelen.

ISMS.online kan u een platform bieden om u op weg te helpen naar het behalen van de norm

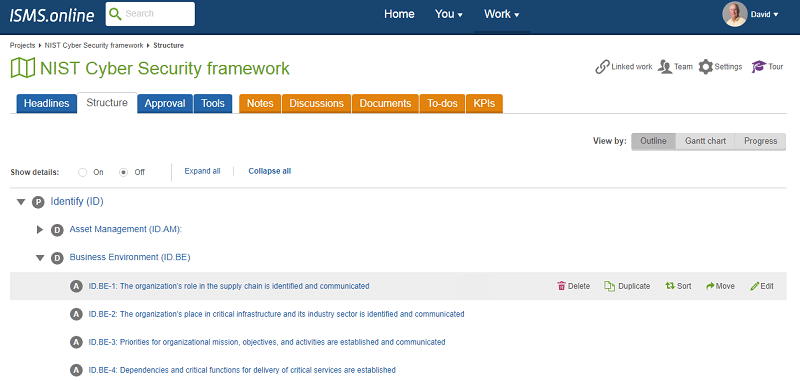

Elke sectie van NIST Cyber Security wordt gedetailleerd beschreven op het beveiligde platform, waardoor het gemakkelijk te volgen is.

Dit vermindert uw werkdruk, kosten en de stress die u ervaart als u niet weet of u alles goed heeft gedaan.

Profielen zijn de speciale afstemming van een organisatie op hun vereisten en doelstellingen, risicobereidheid en middelen op de gewenste resultaten van de kern van het raamwerk.

Profielen kunnen mogelijkheden identificeren om de cyberbeveiliging te verbeteren door een 'huidig' profiel te vergelijken met een 'doelprofiel'.

Profielen worden gebruikt om het cyberbeveiligingsframework te verbeteren, zodat het bedrijf het beste van dienst kan zijn. Het raamwerk is vrijwillig, dus er is geen goede of foute manier om het te doen.

Om een actueel profiel te creëren, moet een organisatie haar cyberbeveiligingsvereisten, missiedoelstellingen, operationele methodologieën en huidige praktijken in kaart brengen. Ze moeten in kaart worden gebracht tegen de subcategorieën van de raamwerkkern.

De vereisten en doelstellingen kunnen worden vergeleken met de huidige staat van de organisatie om inzicht te krijgen van de gaten.

Door het aanmaken van deze profielen en de gap-analyse kan een geprioriteerd implementatieplan worden opgesteld. De prioriteit, de grootte van de kloof en de geschatte kosten van corrigerende acties helpen bij het plannen en budgetteren voor het verbeteren van de cyberbeveiliging van uw organisatie.

NIST SP 800-53 staat bekend als de National Institute of Standards and Technology Special Publication 800-53, Beveiligings- en privacycontroles voor federale informatiesystemen en organisaties.

Het werd opgericht om innovatie en wetenschap aan te moedigen en te ondersteunen door een reeks industriële normen te bevorderen en te handhaven.

NIST SP 800-53 is een reeks richtlijnen en standaarden die federale instanties en aannemers helpen aan hun cyberbeveiligingsvereisten te voldoen. Speciale publicatie 800-53 gaat over de veiligheidscontroles of waarborgen voor federale informatiesystemen en bedrijven.

NIST SP 800-171 is een raamwerk dat de vereiste beveiligingsnormen en -praktijken schetst voor niet-federale organisaties die zich ermee bezighouden Gecontroleerde niet-geclassificeerde informatie (CUI) op hun netwerken.

Het werd voor het eerst gepubliceerd in juni 2015 en omvatte een reeks nieuwe normen die zijn geïntroduceerd om de veerkracht op het gebied van cyberbeveiliging in zowel de particuliere als de publieke sector te versterken. Ook bekend als NIST SP 800-171, werd deze volledig van kracht op 31 december 2017. De nieuwste versie, bekend als “revisie 2”, werd uitgebracht in februari 2020.

NIST SP 800-207 is een uitgebreide publicatie van het National Institute of Standards and Technology (NIST) die richtlijnen biedt over verschillende aspecten van cyberbeveiliging. Het bestrijkt een breed scala aan onderwerpen, waaronder de ontwikkeling van een cyberbeveiligingsframework, de implementatie van een Zero Trust Architecture (ZTA), beveiligingsvereisten voor cloud computing, de beveiliging van nationale veiligheidscertificaten, de implementatie van een identiteitsbewijsproces, authenticatie en levenscyclusbeheer voor digitale identiteiten en het gebruik van cryptografische controles om persoonlijk identificeerbare informatie (PII) te beschermen.

Het document biedt gedetailleerde stappen voor het creëren van een cyberbeveiligingskader dat is afgestemd op de specifieke behoeften van een organisatie, en biedt richtlijnen voor de implementatie en het onderhoud ervan. Het schetst de principes en componenten van een ZTA-systeem en hoe de beveiligingspositie van een organisatie kan worden beoordeeld. Het biedt ook een reeks beveiligingscontroles en best practices voor de implementatie van een ZTA-systeem.

Op het gebied van cloud computing schetst het de beveiligingscontroles en -processen die organisaties moeten implementeren om hun cloudgebaseerde systemen en gegevens te beschermen. Het biedt richtlijnen voor het beoordelen van de veiligheid van clouddiensten en het ontwikkelen van een cloudbeveiligingsstrategie.

De publicatie biedt ook richtlijnen voor de uitgifte, het beheer en het gebruik van nationale veiligheidscertificaten, en de rollen en verantwoordelijkheden van de certificeringsautoriteiten en de certificaathouders. Het schetst de vereisten voor identiteitsbewijs, inclusief het gebruik van methoden, technologieën en diensten voor identiteitsbewijs.

Bovendien biedt het richtlijnen voor authenticatie en levenscyclusbeheer voor digitale identiteiten, inclusief het gebruik van meervoudige authenticatie, op risico gebaseerde authenticatie en federatief identiteitsbeheer. Het biedt ook richtlijnen voor het gebruik van cryptografische controles om PII te beschermen.

NIST legt het fundamentele protocol vast dat bedrijven moeten volgen als ze naleving van specifieke regelgeving willen bereiken, zoals HIPAA en FISMA.

Het is belangrijk om te onthouden dat het voldoen aan NIST geen volledige garantie is dat uw gegevens veilig zijn. NIST vertelt bedrijven dat ze hun cybermiddelen moeten inventariseren met behulp van een op waarden gebaseerde aanpak om de meest gevoelige gegevens te vinden en prioriteit te geven aan beschermingsinspanningen eromheen.

NIST-standaarden zijn gebaseerd op best practices uit verschillende beveiligingsdocumenten, organisaties en publicaties en zijn ontworpen als raamwerk voor federale agentschappen en programma's die strikte beveiligingsmaatregelen vereisen.

Het helpt ons gedrag op een positieve manier te sturen die voor ons werkt

& onze cultuur.