Wat is bijlage A en wat is er veranderd?

Bijlage A in ISO 27001 maakt deel uit van de norm waarin een reeks geclassificeerde beveiligingscontroles wordt opgesomd die organisaties gebruiken om naleving aan te tonen van ISO 27001 6.1.3 (Behandeling van informatiebeveiligingsrisico's) en de bijbehorende Verklaring van Toepasselijkheid (zie hieronder).

Voorheen bevatte het 114 controles verdeeld over 14 categorieën, die een breed scala aan onderwerpen bestreken, zoals toegangscontrole, cryptografie, fysieke beveiliging en incidentbeheer.

Na de publicatie van ISO 27002:2022 (controles op het gebied van informatiebeveiliging, cyberbeveiliging en privacybescherming) op 15 februari 2022 heeft ISO 27001:2022 de controles in bijlage A op één lijn gebracht.

De nieuwe versie van de norm is gebaseerd op een compacte set van 93 controles uit bijlage A, waaronder 11 nieuwe controles.

Er zijn in totaal 24 controles samengevoegd uit twee, drie of meer beveiligingscontroles uit de versie van 2013, en 58 controles uit de ISO 27002:2013 zijn herzien om aan te sluiten bij de huidige cyberbeveiligings- en informatiebeveiligingsomgeving.

Wat is een verklaring van toepasselijkheid?

Voordat we verder gaan, is het de moeite waard om een verklaring van toepasbaarheid (SoA) in te voeren, omdat deze de aanpak van een organisatie schetst voor het implementeren van gespecificeerde controles uit bijlage A.

Een Statement of Applicability (SoA) in ISO 27001 2022 is een document waarin de controles uit bijlage A worden opgesomd die een organisatie zal implementeren om aan de eisen van de norm te voldoen. Het is een verplichte stap voor iedereen die van plan is ISO 27001-certificering te behalen.

Uw SoA moet vier hoofdelementen bevatten:

- Een lijst van alle controles die nodig zijn om te voldoen aan de opties voor de behandeling van informatiebeveiligingsrisico's, inclusief de opties in bijlage A.

- Een verklaring waarin wordt uiteengezet waarom alle bovenstaande controles zijn opgenomen.

- Bevestiging van implementatie.

- De rechtvaardiging van de organisatie voor het weglaten van een van de controles uit bijlage A.

Haal uw gids op

ISO 27001-succes

Alles wat u moet weten over het voor de eerste keer behalen van ISO 27001

Ontvang uw gratis gidsDe nieuwe ISO 27001:2022-controlecategorieën uitgelegd

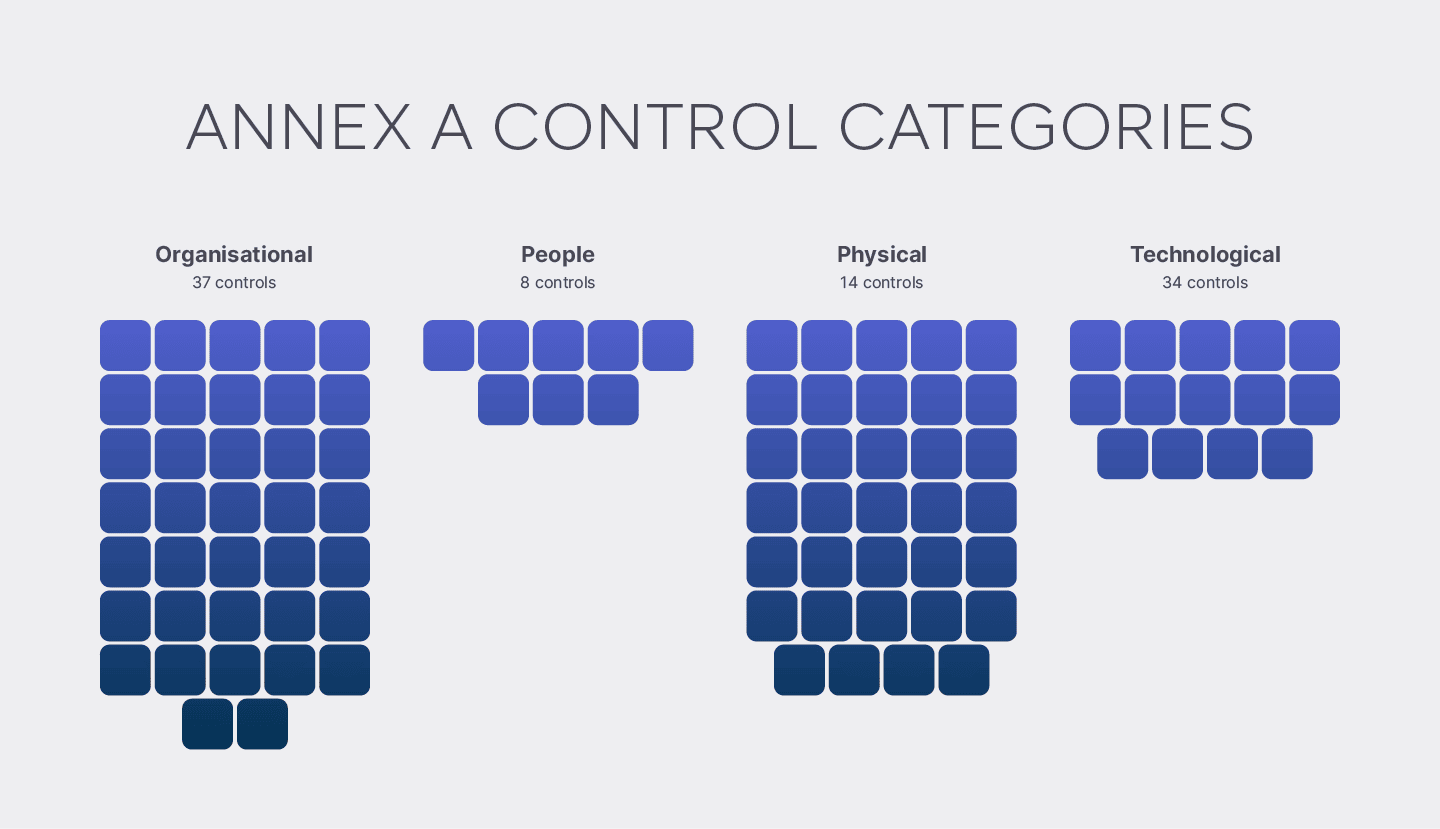

De controles uit bijlage A van ISO 27001:2013 waren voorheen onderverdeeld in 14 categorieën. ISO 27001 2022 hanteert een vergelijkbare categorische benadering van informatiebeveiliging, waarbij processen worden verdeeld over vier categorieën op het hoogste niveau.

De bedieningselementen van bijlage A zijn nu in vier categorieën gegroepeerd

De ISO 27001:2022 Annex-controles zijn geherstructureerd en geconsolideerd om de huidige beveiligingsuitdagingen te weerspiegelen. De kernprocessen van het ISMS-beheer blijven ongewijzigd, maar de controleset van bijlage A is bijgewerkt om modernere risico's en de bijbehorende controles weer te geven.

- Organisatorisch

- Mensen

- fysiek

- Technologisch

Aan elk besturingselement is bovendien een attributietaxonomie toegewezen. Elk besturingselement heeft nu een tabel met een reeks voorgestelde attributen, en bijlage A van ISO 27002:2022 biedt een reeks aanbevolen associaties.

Hiermee kunt u uw besturingsselectie snel afstemmen op de gangbare branchetaal en internationale normen. Het gebruik van attributen ondersteunt het werk dat veel bedrijven al doen op het gebied van hun risicobeoordeling en Statement of Applicability (SoA).

Er kunnen bijvoorbeeld cyberbeveiligingsconcepten worden onderscheiden die vergelijkbaar zijn met NIST- en CIS-controles, en de operationele mogelijkheden met betrekking tot andere standaarden kunnen worden herkend.

Organisatorische controles

- Aantal bedieningselementen: 37

- Controlenummers: ISO 27001 bijlage A 5.1 tot 5.37

Organisatorische controles omvatten regelgeving en maatregelen die de alomvattende houding van een organisatie ten aanzien van gegevensbescherming over een breed scala aan zaken dicteren. Deze controles omvatten beleid, regels, processen, procedures, organisatiestructuren en meer.

Mensencontroles

- Aantal bedieningselementen: 8

- Controlenummers: ISO 27001 bijlage A 6.1 tot 6.8

People Controls stellen bedrijven in staat de menselijke component van hun informatiebeveiligingsprogramma te reguleren, door de manier te definiëren waarop personeel met gegevens en met elkaar omgaat. Deze controles hebben betrekking op veilig personeelsbeheer, personeelsbeveiliging en bewustzijn en training.

Fysieke controles

- Aantal bedieningselementen: 14

- Controlenummers: ISO 27001 bijlage A 7.1 tot 7.13

Fysieke waarborgen zijn maatregelen die worden gebruikt om de veiligheid van materiële activa te waarborgen. Hierbij kunt u denken aan toegangssystemen, gasttoegangsprotocollen, processen voor de verwijdering van activa, protocollen voor opslagmedia en clear desk-beleid. Dergelijke waarborgen zijn essentieel voor het behoud van vertrouwelijke informatie.

Technologische controles

- Aantal bedieningselementen: 34

- Controlenummers: ISO 27001 bijlage A 8.1 tot 8.34

Technologische beperkingen dicteren de cybernetische/digitale regelgeving en procedures die bedrijven moeten aannemen om een beschermde, conforme IT-infrastructuur uit te voeren, van authenticatietechnieken tot instellingen, BUDR-strategieën en informatieregistratie.

Stapsgewijze begeleiding

Het ISMS.online-platform, in combinatie met onze ingebouwde begeleiding en vooraf geconfigureerde ISMS, stelt organisaties in staat om moeiteloos naleving van elke Annex A-controle aan te tonen.

Boek vandaag nog een platformdemo om te zien hoe wij uw bedrijf kunnen helpen

Boek een platformdemoTabel met alle controles van bijlage A

ISO 27001:2022 Organisatorische controles

| Bijlage A Controletype | ISO/IEC 27001:2022 bijlage A-identificatie | ISO/IEC 27001:2013 bijlage A-identificatie | Bijlage A Naam |

|---|---|---|---|

| Organisatorische controles | Bijlage A 5.1 | Bijlage A 5.1.1 Bijlage A 5.1.2 | Beleid voor informatiebeveiliging |

| Organisatorische controles | Bijlage A 5.2 | Bijlage A 6.1.1 | Rollen en verantwoordelijkheden op het gebied van informatiebeveiliging |

| Organisatorische controles | Bijlage A 5.3 | Bijlage A 6.1.2 | Scheiding van taken |

| Organisatorische controles | Bijlage A 5.4 | Bijlage A 7.2.1 | Directie verantwoordelijkheden |

| Organisatorische controles | Bijlage A 5.5 | Bijlage A 6.1.3 | Contact met autoriteiten |

| Organisatorische controles | Bijlage A 5.6 | Bijlage A 6.1.4 | Contact met speciale interessegroepen |

| Organisatorische controles | Bijlage A 5.7 | NIEUW | Bedreiging Intelligentie |

| Organisatorische controles | Bijlage A 5.8 | Bijlage A 6.1.5 Bijlage A 14.1.1 | Informatiebeveiliging in projectmanagement |

| Organisatorische controles | Bijlage A 5.9 | Bijlage A 8.1.1 Bijlage A 8.1.2 | Inventarisatie van informatie en andere bijbehorende activa |

| Organisatorische controles | Bijlage A 5.10 | Bijlage A 8.1.3 Bijlage A 8.2.3 | Aanvaardbaar gebruik van informatie en andere bijbehorende activa |

| Organisatorische controles | Bijlage A 5.11 | Bijlage A 8.1.4 | Teruggave van activa |

| Organisatorische controles | Bijlage A 5.12 | Bijlage A 8.2.1 | Classificatie van informatie |

| Organisatorische controles | Bijlage A 5.13 | Bijlage A 8.2.2 | Etikettering van informatie |

| Organisatorische controles | Bijlage A 5.14 | Bijlage A 13.2.1 Bijlage A 13.2.2 Bijlage A 13.2.3 | Informatieoverdracht |

| Organisatorische controles | Bijlage A 5.15 | Bijlage A 9.1.1 Bijlage A 9.1.2 | Access Controle |

| Organisatorische controles | Bijlage A 5.16 | Bijlage A 9.2.1 | Identiteitsbeheer |

| Organisatorische controles | Bijlage A 5.17 | Bijlage A 9.2.4 Bijlage A 9.3.1 Bijlage A 9.4.3 | Authenticatie-informatie |

| Organisatorische controles | Bijlage A 5.18 | Bijlage A 9.2.2 Bijlage A 9.2.5 Bijlage A 9.2.6 | Toegangsrechten |

| Organisatorische controles | Bijlage A 5.19 | Bijlage A 15.1.1 | Informatiebeveiliging in leveranciersrelaties |

| Organisatorische controles | Bijlage A 5.20 | Bijlage A 15.1.2 | Het aanpakken van informatiebeveiliging binnen leveranciersovereenkomsten |

| Organisatorische controles | Bijlage A 5.21 | Bijlage A 15.1.3 | Beheer van informatiebeveiliging in de ICT-toeleveringsketen |

| Organisatorische controles | Bijlage A 5.22 | Bijlage A 15.2.1 Bijlage A 15.2.2 | Monitoring, beoordeling en wijzigingsbeheer van leveranciersdiensten |

| Organisatorische controles | Bijlage A 5.23 | NIEUW | Informatiebeveiliging voor gebruik van cloudservices |

| Organisatorische controles | Bijlage A 5.24 | Bijlage A 16.1.1 | Planning en voorbereiding van informatiebeveiligingsincidentbeheer |

| Organisatorische controles | Bijlage A 5.25 | Bijlage A 16.1.4 | Beoordeling en beslissing over informatiebeveiligingsgebeurtenissen |

| Organisatorische controles | Bijlage A 5.26 | Bijlage A 16.1.5 | Reactie op informatiebeveiligingsincidenten |

| Organisatorische controles | Bijlage A 5.27 | Bijlage A 16.1.6 | Leren van informatiebeveiligingsincidenten |

| Organisatorische controles | Bijlage A 5.28 | Bijlage A 16.1.7 | Verzameling van bewijsmateriaal |

| Organisatorische controles | Bijlage A 5.29 | Bijlage A 17.1.1 Bijlage A 17.1.2 Bijlage A 17.1.3 | Informatiebeveiliging tijdens disruptie |

| Organisatorische controles | Bijlage A 5.30 | NIEUW | ICT-gereedheid voor bedrijfscontinuïteit |

| Organisatorische controles | Bijlage A 5.31 | Bijlage A 18.1.1 Bijlage A 18.1.5 | Wettelijke, statutaire, regelgevende en contractuele vereisten |

| Organisatorische controles | Bijlage A 5.32 | Bijlage A 18.1.2 | Intellectuele eigendomsrechten |

| Organisatorische controles | Bijlage A 5.33 | Bijlage A 18.1.3 | Bescherming van records |

| Organisatorische controles | Bijlage A 5.34 | Bijlage A 18.1.4 | Privacy en bescherming van PII |

| Organisatorische controles | Bijlage A 5.35 | Bijlage A 18.2.1 | Onafhankelijke beoordeling van informatiebeveiliging |

| Organisatorische controles | Bijlage A 5.36 | Bijlage A 18.2.2 Bijlage A 18.2.3 | Naleving van beleid, regels en normen voor informatiebeveiliging |

| Organisatorische controles | Bijlage A 5.37 | Bijlage A 12.1.1 | Gedocumenteerde operationele procedures |

ISO 27001:2022 Personeelscontroles

| Bijlage A Controletype | ISO/IEC 27001:2022 bijlage A-identificatie | ISO/IEC 27001:2013 bijlage A-identificatie | Bijlage A Naam |

|---|---|---|---|

| Mensencontroles | Bijlage A 6.1 | Bijlage A 7.1.1 | Doorlichting |

| Mensencontroles | Bijlage A 6.2 | Bijlage A 7.1.2 | Arbeidsvoorwaarden |

| Mensencontroles | Bijlage A 6.3 | Bijlage A 7.2.2 | Informatiebeveiligingsbewustzijn, onderwijs en training |

| Mensencontroles | Bijlage A 6.4 | Bijlage A 7.2.3 | Disciplinair proces |

| Mensencontroles | Bijlage A 6.5 | Bijlage A 7.3.1 | Verantwoordelijkheden na beëindiging of verandering van dienstverband |

| Mensencontroles | Bijlage A 6.6 | Bijlage A 13.2.4 | Vertrouwelijkheids- of geheimhoudingsovereenkomsten |

| Mensencontroles | Bijlage A 6.7 | Bijlage A 6.2.2 | Werken op afstand |

| Mensencontroles | Bijlage A 6.8 | Bijlage A 16.1.2 Bijlage A 16.1.3 | Rapportage van informatiebeveiligingsgebeurtenissen |

ISO 27001:2022 Fysieke controles

| Bijlage A Controletype | ISO/IEC 27001:2022 bijlage A-identificatie | ISO/IEC 27001:2013 bijlage A-identificatie | Bijlage A Naam |

|---|---|---|---|

| Fysieke controles | Bijlage A 7.1 | Bijlage A 11.1.1 | Fysieke beveiligingsperimeters |

| Fysieke controles | Bijlage A 7.2 | Bijlage A 11.1.2 Bijlage A 11.1.6 | Fysieke toegang |

| Fysieke controles | Bijlage A 7.3 | Bijlage A 11.1.3 | Beveiliging van kantoren, kamers en faciliteiten |

| Fysieke controles | Bijlage A 7.4 | NIEUW | Fysieke beveiligingsmonitoring |

| Fysieke controles | Bijlage A 7.5 | Bijlage A 11.1.4 | Bescherming tegen fysieke en ecologische bedreigingen |

| Fysieke controles | Bijlage A 7.6 | Bijlage A 11.1.5 | Werken in beveiligde gebieden |

| Fysieke controles | Bijlage A 7.7 | Bijlage A 11.2.9 | Duidelijk bureau en helder scherm |

| Fysieke controles | Bijlage A 7.8 | Bijlage A 11.2.1 | Apparatuurlocatie en bescherming |

| Fysieke controles | Bijlage A 7.9 | Bijlage A 11.2.6 | Beveiliging van activa buiten gebouwen |

| Fysieke controles | Bijlage A 7.10 | Bijlage A 8.3.1 Bijlage A 8.3.2 Bijlage A 8.3.3 Bijlage A 11.2.5 | Opslag media |

| Fysieke controles | Bijlage A 7.11 | Bijlage A 11.2.2 | Ondersteunende nutsvoorzieningen |

| Fysieke controles | Bijlage A 7.12 | Bijlage A 11.2.3 | Beveiliging van bekabeling |

| Fysieke controles | Bijlage A 7.13 | Bijlage A 11.2.4 | Equipment Maintenance |

| Fysieke controles | Bijlage A 7.14 | Bijlage A 11.2.7 | Veilige verwijdering of hergebruik van apparatuur |

ISO 27001:2022 Technologische controles

| Bijlage A Controletype | ISO/IEC 27001:2022 bijlage A-identificatie | ISO/IEC 27001:2013 bijlage A-identificatie | Bijlage A Naam |

|---|---|---|---|

| Technologische controles | Bijlage A 8.1 | Bijlage A 6.2.1 Bijlage A 11.2.8 | Eindpuntapparaten van gebruikers |

| Technologische controles | Bijlage A 8.2 | Bijlage A 9.2.3 | Bevoorrechte toegangsrechten |

| Technologische controles | Bijlage A 8.3 | Bijlage A 9.4.1 | Beperking van toegang tot informatie |

| Technologische controles | Bijlage A 8.4 | Bijlage A 9.4.5 | Toegang tot broncode |

| Technologische controles | Bijlage A 8.5 | Bijlage A 9.4.2 | Veilige authenticatie |

| Technologische controles | Bijlage A 8.6 | Bijlage A 12.1.3 | Capaciteitsmanagement |

| Technologische controles | Bijlage A 8.7 | Bijlage A 12.2.1 | Bescherming tegen malware |

| Technologische controles | Bijlage A 8.8 | Bijlage A 12.6.1 Bijlage A 18.2.3 | Beheer van technische kwetsbaarheden |

| Technologische controles | Bijlage A 8.9 | NIEUW | Configuration Management |

| Technologische controles | Bijlage A 8.10 | NIEUW | Informatie verwijderen |

| Technologische controles | Bijlage A 8.11 | NIEUW | Gegevensmaskering |

| Technologische controles | Bijlage A 8.12 | NIEUW | Preventie van gegevenslekken |

| Technologische controles | Bijlage A 8.13 | Bijlage A 12.3.1 | Informatieback-up |

| Technologische controles | Bijlage A 8.14 | Bijlage A 17.2.1 | Redundantie van informatieverwerkingsfaciliteiten |

| Technologische controles | Bijlage A 8.15 | Bijlage A 12.4.1 Bijlage A 12.4.2 Bijlage A 12.4.3 | Logging |

| Technologische controles | Bijlage A 8.16 | NIEUW | Bewakingsactiviteiten |

| Technologische controles | Bijlage A 8.17 | Bijlage A 12.4.4 | Kloksynchronisatie |

| Technologische controles | Bijlage A 8.18 | Bijlage A 9.4.4 | Gebruik van bevoorrechte hulpprogramma's |

| Technologische controles | Bijlage A 8.19 | Bijlage A 12.5.1 Bijlage A 12.6.2 | Installatie van software op besturingssystemen |

| Technologische controles | Bijlage A 8.20 | Bijlage A 13.1.1 | Netwerkbeveiliging |

| Technologische controles | Bijlage A 8.21 | Bijlage A 13.1.2 | Beveiliging van netwerkdiensten |

| Technologische controles | Bijlage A 8.22 | Bijlage A 13.1.3 | Segregatie van netwerken |

| Technologische controles | Bijlage A 8.23 | NIEUW | Web filtering |

| Technologische controles | Bijlage A 8.24 | Bijlage A 10.1.1 Bijlage A 10.1.2 | Gebruik van cryptografie |

| Technologische controles | Bijlage A 8.25 | Bijlage A 14.2.1 | Levenscyclus van veilige ontwikkeling |

| Technologische controles | Bijlage A 8.26 | Bijlage A 14.1.2 Bijlage A 14.1.3 | Beveiligingsvereisten voor applicaties |

| Technologische controles | Bijlage A 8.27 | Bijlage A 14.2.5 | Veilige systeemarchitectuur en engineeringprincipes |

| Technologische controles | Bijlage A 8.28 | NIEUW | Veilig coderen |

| Technologische controles | Bijlage A 8.29 | Bijlage A 14.2.8 Bijlage A 14.2.9 | Beveiligingstesten bij ontwikkeling en acceptatie |

| Technologische controles | Bijlage A 8.30 | Bijlage A 14.2.7 | Uitbestede ontwikkeling |

| Technologische controles | Bijlage A 8.31 | Bijlage A 12.1.4 Bijlage A 14.2.6 | Scheiding van ontwikkel-, test- en productieomgevingen |

| Technologische controles | Bijlage A 8.32 | Bijlage A 12.1.2 Bijlage A 14.2.2 Bijlage A 14.2.3 Bijlage A 14.2.4 | Change Management |

| Technologische controles | Bijlage A 8.33 | Bijlage A 14.3.1 | Test informatie |

| Technologische controles | Bijlage A 8.34 | Bijlage A 12.7.1 | Bescherming van informatiesystemen tijdens audittests |

Waarom is bijlage A belangrijk voor mijn organisatie?

De ISO 27001-norm is zo geformuleerd dat organisaties van alle soorten en maten aan de eisen van de norm kunnen voldoen, terwijl ze tegelijkertijd vasthouden aan het fundamentele uitgangspunt van het implementeren en onderhouden van uitgebreide informatiebeveiligingspraktijken.

Organisaties hebben verschillende mogelijkheden om naleving van ISO 27001 te bereiken en te behouden, afhankelijk van de aard van hun bedrijf en de omvang van hun gegevensverwerkingsactiviteiten.

Bijlage A biedt organisaties een eenvoudige reeks richtlijnen op basis waarvan zij een goed gestructureerd informatiebeveiligingsplan kunnen opstellen dat aansluit bij hun exclusieve commerciële en operationele behoeften.

Bijlage A dient als een tijd- en middelenbesparend hulpmiddel voor de initiële certificerings- en daaropvolgende nalevingsprocessen en biedt een basis voor audits, procesbeoordelingen en strategische planning. Het kan worden gebruikt als een intern bestuursdocument (dat wil zeggen een risicobehandelingsplan) dat een formele benadering van informatiebeveiliging uiteenzet.

Krijg een voorsprong van 81%

Wij hebben het harde werk voor u gedaan en u een voorsprong van 81% gegeven vanaf het moment dat u zich aanmeldt.

Het enige dat u hoeft te doen, is de lege plekken invullen.

Risicobehandeling in ISO 27001 begrijpen 6.1.3

ISO 27001 Eis 6.1.3 gaat over het opzetten en onderhouden van een informatiebeveiligingsrisicobeoordelingsproces dat risicoacceptatie- en beoordelingscriteria omvat.

ISO 27001 6.1.3 dient als kanaal voor organisaties om te garanderen dat hun informatiebeveiligingsrisicoprocedures, inclusief hun risicobeheeralternatieven, voldoen aan de door ISO aanbevolen normen, bij het nastreven van certificering.

Risicobehandeling als concept

Gecertificeerde en conforme organisaties gaan op meerdere manieren om met risico's. Risicobeheer beperkt zich niet tot de curatieve maatregelen die nodig zijn om het risico te verminderen. Bij het identificeren van een risico wordt van organisaties verwacht dat zij:

- Accepteer het risico.

- Behandel het risico.

- Beperk het risico.

- Draag het risico over.

- Vermijd het risico.

ISO 27001 6.1.3 vraagt organisaties om een risicobehandelingsplan te formuleren, inclusief ondertekening door risico-eigenaren, en brede acceptatie van wat ISO als 'restrisico's' beschouwt.

Dit proces begint met de identificatie van risico's die verband houden met het verlies van vertrouwelijkheid, integriteit en beschikbaarheid van informatie. De organisatie moet vervolgens passende behandelingsopties voor informatiebeveiligingsrisico's selecteren op basis van de resultaten van de risicobeoordeling.

Andere factoren

Als leidende vereiste is ISO 27001 6.1.3 niet de ultieme autoriteit op het gebied van risicobeheer. Grote organisaties integreren vaak beveiligingsprotocollen van andere accreditatie-instanties (NIST, SOC2's Trust Service Criteria).

Organisaties moeten echter tijdens het certificerings- en nalevingsproces voorrang geven aan controles uit bijlage A. ISO-auditors krijgen de opdracht om zoals gebruikelijk de authenticiteit en relevantie van ISO-regelgeving te identificeren. Als zodanig zou dit de eerste keuze van een organisatie moeten zijn bij het opstellen van een ISO 27001- conform informatiebeveiligingsbeheersysteem.

Bepaalde datastandaarden van derden uit de publieke en private sector – zoals de Data Security and Protection Toolkit (DSPT) van de National Health Service – vereisen een afstemming van informatiebeveiligingsstandaarden tussen organisaties en de publieke entiteiten waarmee ze samenwerken.

ISO 27001 6.1.3 biedt organisaties de mogelijkheid om hun risicobehandelingsactiviteiten te coördineren met tal van externe criteria, waardoor een alomvattende naleving mogelijk wordt gemaakt van alle gegevensbeveiligingsmaatregelen waarmee ze waarschijnlijk te maken krijgen.

Welke controles in bijlage A moet ik opnemen?

Het is van essentieel belang dat u de exclusieve informatiebeveiligingsrisico's van uw onderneming in kaart brengt voordat u een besluit neemt over welke controles u moet instellen en controles moet kiezen die kunnen helpen bij het beperken van identificeerbare risico's.

Naast risicobehandeling kunnen er ook controles worden geselecteerd vanwege een zakelijke intentie of doel, een wettige vereiste of bij het nakomen van contractuele en/of regelgevende verplichtingen.

Bovendien zijn organisaties verplicht te illustreren waarom ze bepaalde controles niet in hun SOA hebben geïntegreerd. Het is bijvoorbeeld niet nodig om controles op te nemen die betrekking hebben op werken op afstand of hybride werken als dat geen beleid is dat uw instelling hanteert, maar een auditor zal nog steeds moeten vragen deze gegevens worden gepresenteerd bij het evalueren van uw certificerings-/compliancetaken.

Hoe ISMS.online kan helpen

Het ISMS.online-platform, in combinatie met onze ingebouwde begeleiding en vooraf geconfigureerde ISMS, stelt organisaties in staat om moeiteloos naleving van elke Annex A-controle aan te tonen. Wij zijn er om u te helpen, of u nu nieuw bent bij ISO 27001 of uw bestaande ISMS moet overzetten om deze in lijn te brengen met de 2022-versie van de norm.

Onze stapsgewijze checklist begeleidt u door het hele proces en biedt duidelijk inzicht in de voortgang en openstaande vereisten. Onze software maakt het mogelijk om de informatiebeveiligingscontroles van uw organisatie in kaart te brengen met betrekking tot elk aspect van uw ISMS.

Boek vandaag nog een platformdemo en ervaar zelf de voordelen van onze oplossing.

Boek een demo