Informatiebeveiligingsrisicobeheer uitgelegd – ISO 27001

Inhoudsopgave:

Risicomanagement is tegenwoordig een veelgebruikte term in het bedrijfsleven. Maar zonder een consistente interpretatie van wat het betekent en hoe je het effectief kunt doen, creëert dat op zichzelf risico's!

Informatiebeveiliging risicobeheer en internetveiligheid risicomanagement zijn daar ook afgeleiden van. Beide risicogebieden worden steeds belangrijker voor organisaties, dus het doel van dit artikel is om dit te helpen demystificeren tot een praktisch en uitvoerbaar niveau. In het bijzonder zullen we delen hoe u risicobeheer kunt uitvoeren voor de ISO 27001 standaard en het bereiken van compliance voor het risicogerichte deel van de Algemene Verordening Gegevensbescherming (EU AVG).

Wat is informatiebeveiligingsrisicobeheer?

Het is niet verwonderlijk dat het voor verschillende mensen verschillende dingen betekent. Voordat ik mijn gedachten deel, is het de moeite waard om snel terug te gaan naar de basis van risicobeheer en van daaruit verder te bouwen.

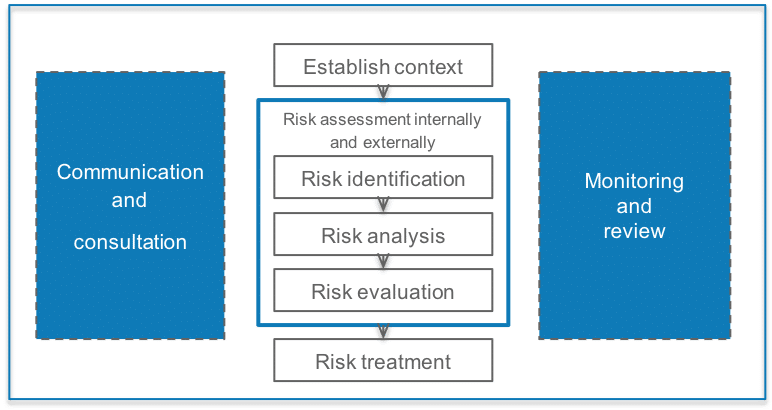

ISO 31000:2018 is een onlangs bijgewerkte versie van de International Standards Organization (ISO)-standaard voor risicobeheer, die risico definieert als “het effect van onzekerheid op doelstellingen”.

Risicomanagement gaat daarom over het nemen van beslissingen en het ondernemen van acties om onzekere uitkomsten aan te pakken, waarbij wordt gecontroleerd hoe risico's van invloed kunnen zijn op het behalen van bedrijfsdoelstellingen.

Waarom risicomanagement belangrijk is bij informatiebeveiliging

Informatiebeveiligingsrisicobeheer (ISRM) is het proces van het identificeren, evalueren en behandelen van risico's rond de waardevolle informatie van de organisatie. Het pakt de onzekerheden rond deze activa aan om ervoor te zorgen dat de gewenste bedrijfsresultaten worden bereikt.

Er zijn verschillende manieren om risico's te beheersen en we zullen er later in dit artikel enkele van bespreken. Er is niet één maatstaf voor iedereen en niet alle risico's zijn slecht. Risico's creëren ook kansen, maar zijn meestal gericht op bedreigingen.

Waarom 'gezamenlijk' risicomanagement belangrijk is

Als ik je zou vragen om te wedden (investeren) op iets dat gebeurt, bijvoorbeeld Liverpool verslaat Manchester United op voetbal, dan zou je waarschijnlijk een aantal dingen overwegen. Verleden geschiedenis, huidige vorm, blessures, wedstrijdlocatie enzovoort. Je zou ook je eigen vooringenomenheid hebben (bijvoorbeeld omdat je een fan van Liverpool bent en een eeuwige optimist) en bereid zijn risico's te nemen (bijvoorbeeld hoeveel van je salaris je moet inzetten op de overwinning). Mijn visie op de benodigde investering en het verwachte resultaat kan heel anders zijn dan die van u, ook al kunnen we allebei naar dezelfde informatie kijken.

De uitdaging is niet zo heel anders in organisaties, maar wordt normaal gesproken door veel meer gecompliceerd mensen betrokken zijn in werkinitiatieven, elk met hun eigen geschiedenis, vooroordelen, risicobereidheid enz. In feite hebben veel mensen ervaring op hun eigen manier met risicobeheer en hebben ze impliciet hun eigen methodologie over elkaar heen gelegd en waarschijnlijk ook hun eigen instrumenten gecreëerd. Handen omhoog als u ooit een risicoregister hebt gemaakt als onderdeel van een werkproject; Heb je het in een document of spreadsheet gedaan en je eigen proces in de evaluatie en acties verwerkt? Wij zijn er geweest!

Dat is een goed begin op weg naar berekend risicobeheer. Als het gaat om het voldoen aan regelgeving als AVG en standaarden als ISO 27001 voor informatiebeveiligingsbeheer, zijn er specifieke zaken die beschreven en gedemonstreerd moeten worden. Deze omvatten:

- Afstemming van risicobeheeracties op bedrijfsdoelstellingen

- Een consistente en herhaalbare methodiek om ‘je werk te laten zien’ en ervoor te zorgen dat het kan worden toegepast in lijn met de normen en voorschriften (waar we binnenkort meer over zullen bespreken)

Als u dit doet, kunt u een beter bedrijf runnen. Het helpt u om met deze onzekerheden om te gaan, omdat u beter geïnformeerd bent over de te ondernemen acties. Als het goed wordt gedaan, zal het ook fungeren als een verzekeringsmechanisme voor het geval er iets ernstig misgaat en u een datalek met betrekking tot persoonlijke gegevens heeft opgelopen. De informatiecommissaris (als toezichthoudende autoriteit voor het Verenigd Koninkrijk bij het opleggen van AVG-boetes) zou rekening houden met dat informatiebeveiligingsrisicobeheerproces bij het overwegen van eventuele sancties of handhavingsmaatregelen.

Risicobeheer is dus niet alleen belangrijk, maar ook een gezamenlijk risicobeheer dat een bedrijfsdoelstellingengerichte aanpak hanteert voor elke investering of actie is van cruciaal belang. En dat geldt voor elk type risico, of het nu gaat om kwaliteit, milieu, gezondheid of... cyber- en informatiebeveiliging.

Laten we ons dus aansluiten bij deze laatste onderwerpen, cyberbeveiliging en informatiebeveiliging, en vervolgens dieper kijken naar de risicobeheermethodologie en -aanpak voor ISO 27001 en de Europese regelgeving. Algemene Verordening Gegevensbescherming (AVG).

Zijn cybersecurity en informatiebeveiliging verschillend?

Ja. Cyber is een recente toevoeging aan het managementvocabulaire. In feite is het nog maar iets meer dan 30 jaar geleden dat de Morris-worm werd beschouwd als een van de eerste cyberdreigingen.

De hype en gevolgen van slechte cyberbeveiliging blijven echter exponentieel groeien nu de wereld steeds digitaler en elektronischer wordt. Serious Organised Crime Groups (OCG's) kijken verder dan de traditionele misdaad om deze cyberkwetsbaarheden te exploiteren.

Met massale boetes voor inbreuken op persoonsgegevens Bovendien heeft de AVG ook de lat hoger gelegd als het gaat om redenen om uw hele infrastructuur aan te scherpen.

Cybersecurity en informatiebeveiliging worden doorgaans als hetzelfde beschouwd, maar dat is niet zo. Zonder een diepgaand theoretisch of academisch debat te voeren, gaat cyberbeveiliging doorgaans over de bescherming van elektronisch opgeslagen informatie. Dat betekent dat het een subset is van een bredere aanpak van informatiebeveiliging, waarbij de bescherming van informatie vanuit alle hoeken wordt bekeken.

Informatiebeveiliging betekent ook fysieke beveiliging of beschikbaar stellen als ze ziek zijn).

In ISO 27000, Informatiebeveiliging wordt gedefinieerd als: “Het behoud van de vertrouwelijkheid, integriteit en beschikbaarheid van informatie.Impliciet omvat dit ook cyber. Internationale normen zoals ISO 27001 en AVG verwacht ook dat u informatiebeveiliging in een meer holistische zin beschouwt.

Cyberbenodigdheden kijkt meer specifiek naar enkele van de risicovolle controlegebieden die cyberverliezen zouden kunnen helpen voorkomen. Cyber Essentials is complementair aan ISO 27001 en AVG. Het is een goede basis om op voort te bouwen voor kleinere bedrijven die afhankelijk zijn van digitale diensten.

Vaak wordt ook aangenomen dat cyberbeveiliging te maken heeft met de externe bedreigingen die binnenkomen, maar cyberproblemen kunnen zich ook intern voordoen. Toegangscontrole, fysieke bescherming moet er allemaal zijn voor zowel intern als extern dreigingsbeheer.

Sommige mensen zien IT-beveiliging ook als synoniem met informatiebeveiliging, maar naar mijn mening is dat onwaarschijnlijk, zonder duidelijk te zijn over het grotere geheel hieronder en een meer strategische, holistische rol voor IT (of een ander acroniem van twee of drie letters).

Een van de gevaren van het 'slechts' nadenken over cybersecurity-risicobeheer is dat het wordt overgelaten aan de mensen met de IT-vaardigheden. Hetzelfde geldt voor de fysieke beveiliging die wordt overgelaten aan de afdeling facilitair beheer, of dat andere mensenkwesties (zoals in het voorbeeld hierboven over vertrek of ziekte) uitsluitend worden overgelaten aan de human resources (HR).

Begrijp me niet verkeerd: zij zijn belangrijke stakeholders. Zonder een door het bedrijfsleven geleide, gezamenlijke aanpak van het risicobeheer op het gebied van informatiebeveiliging bestaat echter de mogelijkheid dat de verkeerde oplossingen worden ingevoerd. Het zou dan meer risico's en kosten met zich mee kunnen brengen, vooral als het personeelsbestand wordt uitgebreid toeleveringsketen omarm het beleid en de controles niet, of vind ze te pijnlijk om te volgen, met meerdere en soms tegenstrijdige hoepels waar je doorheen moet springen.

Wat belangrijker is, is het verduidelijken van de rol en reikwijdte van uw (IT-)team en duidelijk maken hoe geïntegreerd ze zijn in de bedrijfsdoelstellingen (of niet), samen met de invloed die ze hebben op de besluitvorming.

Hetzelfde geldt voor andere afdelingen, ongeacht het bordje boven de deur. Dat zeggen wij vaak het gaat niet om informatiebeveiliging, het gaat om veilig zakendoen; en dat maakt het de verantwoordelijkheid van iedereen. Je hebt echter wel duidelijk leiderschap en verantwoordelijkheid nodig om kans te maken op het bereiken van een doel ISO 27001-certificering.

ISO 27001 is eigenlijk geweldig om een organisatie te helpen een gestructureerde aanpak te doorlopen, waarbij wordt gewerkt vanuit het doel, de problemen, geïnteresseerde partijen, reikwijdte, informatie die gevaar loopt enz. Bij dat proces bepaalt u wie erbij betrokken moet worden. Spoiler – het zal meer zijn dan alleen het IT-team en het zal meer bestrijken dan alleen cyber!

Methodologie voor risicobeheer

Artikel 32 van de Algemene Verordening Gegevensbescherming van de EU stelt expliciet dat een organisatie risico’s moet inschatten met behulp van Confidentiality, Integrity and Availability (CIA). Dit sluit ook mooi aan bij ISO 27001 omdat die CIA-aanpak ook daar verwacht wordt. Als zodanig kunt u één benadering gebruiken voor informatiebeveiligingsrisico's beheer voor al uw informatiemiddelen, niet alleen persoonlijke gegevens.

-

Vertrouwelijkheid: informatie wordt niet beschikbaar gesteld of bekendgemaakt aan ongeautoriseerde personen, entiteiten of processen

-

Integriteit: het waarborgen van de juistheid en volledigheid van informatiemiddelen

-

Beschikbaarheid: toegankelijk en bruikbaar zijn op verzoek van een geautoriseerde entiteit

De CIA van informatiebeveiliging ligt ten grondslag aan al het andere dat u in uw bedrijf doet risico-evaluatie en helpt bij het informeren van de stappen die daarna worden genomen. Door te beginnen met het ontwikkelen van uw methodologie voor informatiebeveiligingsrisico Een van de vaak over het hoofd geziene kwesties zijn conflicten en prioriteiten bij het aanpakken van op de CIA gebaseerde risico's.

Wat gebeurt er bijvoorbeeld als er een datalek (vertrouwelijkheid) plaatsvindt? Haalt u uw diensten vervolgens offline of houdt u deze in stand (beschikbaarheidsprobleem)? Als u UKAS wilt verkrijgen ISO 27001-certificering de externe accountant verwacht van u te zien hoe u in uw documentatie omgaat met conflicten en prioritaire risico's. Het is een detailpunt dat aandacht verdient, maar laten we eerst alle kerngebieden samenvatten die u (kort maar duidelijk) wilt documenteren in uw risicomethodologie.

Wat zijn de 5 stappen in een risicomanagementproces?

Laten we aannemen dat het uw doel is om te verkrijgen ISO 27001-certificering, terwijl we voldoen aan de AVG. Met dat in gedachten zullen we onze methodologie voor informatiebeveiligingsrisico's opstellen.

1. Risico-identificatie

De eerste stap in het risicomanagementproces is om het risico te identificeren. De bron van het risico kan afkomstig zijn van een informatie bezit, gerelateerd aan een interne/externe kwestie (bijvoorbeeld gerelateerd aan een proces, het businessplan enz.) of een risico gerelateerd aan een belanghebbende partij/stakeholder.

2. Risicoanalyse

Zodra u de risico's kent, moet u rekening houden met de waarschijnlijkheid en impact (LI), zodat u onderscheid kunt maken tussen (laten we zeggen) lage waarschijnlijkheid en lage impact, versus hogere.

3. Risico-evaluatie

Nadat u het risico hebt geanalyseerd, kunt u investeringen prioriteren waar dat het meest nodig is, en beoordelingen uitvoeren op basis van de LI-positionering. Je moet documenteren wat elke positie betekent, zodat deze kan worden toegepast door iedereen die de methode volgt. We gebruiken een 5 x 5 rastersysteem in onze eenvoudig te volgen informatie tool voor beveiligingsrisicobeheer binnen ISMS.online. (Tip: Het bevat ook een risicobank met populaire risico's en behandelingen, waardoor u enorm veel tijd bespaart).

Het criterium omvat een bereik van zeer laag tot zeer hoog voor de waarschijnlijkheid. Er wordt uitgelegd wat dat betekent, bijvoorbeeld: zeer laag is dat er geen voorgeschiedenis is en er zijn specialistische vaardigheden en hoge investeringen voor nodig. Impactcriteria variëren van zeer laag met onbeduidende gevolgen en kosten, tot zeer hoog, waarbij de onderneming vrijwel zeker zal overlijden. Je snapt het beeld. Het is niet moeilijk, het heeft alleen duidelijkheid en documentatie nodig; anders zou mijn 3×4 anders kunnen zijn dan die van jou en eindigen we weer waar we begonnen bovenaan de pagina.

4. Risicobehandeling

Behandeling van het risico, ook wel 'risicoresponsplanning' genoemd, moet het bewijsmateriaal achter de risicobehandeling omvatten.

In simpele termen 'risico behandeling' kan werk zijn dat u intern doet om het risico te beheersen en te tolereren, of het kan stappen zijn die u onderneemt om het risico over te dragen (bijvoorbeeld aan een leverancier), of het kan zijn om een risico volledig te beëindigen.

ISO 27001 is hier ook geweldig, omdat de standaard je ook een Bijlage Een reeks controledoelstellingen waarmee u rekening moet houden bij die behandeling, die de ruggengraat van uw behandeling zal vormen Verklaring van toepasselijkheid. De controles in bijlage A bieden u ook de mogelijkheid om 'bottom-up' te kijken en te zien of dit risico's met zich meebrengt waar u misschien nog niet eerder aan heeft gedacht.

5. Bewaak en beoordeel het risico

Het eerste deel van de monitor- en beoordelingsfase van het risicobeheerproces is het beschrijven van uw processen voor monitoring en beoordeling. Dit kan worden onderverdeeld in de volgende gebieden:

- Betrokkenheid en bewustzijn van het personeel

Betrek regelmatig de juiste medewerkers bij het proces en zorg voor een forum waar u feedback kunt geven en ontvangen.

U moet voor elk risico een eigenaar hebben, dus u kunt dit naar de frontlinie (eerste lijn) delegeren, volgens het algemeen erkende 'drie verdedigingslinies'-model.

- Managementrecensies

Risicobeoordelingen vormen een standaard onderdeel van die 9.3-agenda en u kunt ervoor kiezen om in plaats daarvan risico-eigenaren op dit niveau te hebben, waarbij u het operationele werk naar lijn 1 delegeert, maar de verantwoordelijkheid behoudt.

Your management beoordelingen moeten op zijn minst jaarlijks plaatsvinden (we moedigen veel regelmatigere risico’s aan), maar het kan zijn dat ze niet lang genoeg zijn om op elk risico in te gaan en ook al het andere op die agenda te dekken. Daarom raden we ook een proces aan waarbij de risico-eigenaar de opdracht krijgt om de beoordeling te beoordelen op basis van zijn netwerkpositie, bijvoorbeeld een maandelijkse beoordeling voor een zeer hoge waarschijnlijkheid en een zeer hoog impactrisico, terwijl jaarlijks prima is voor een beoordeling van een zeer lage waarschijnlijkheid en een zeer lage impact. risico. Vervolgens laat u uw auditor zien dat deze risicobeoordelingen pragmatisch zijn, gebaseerd op de impact en waarschijnlijkheid, wat zij prettig vinden.

- Verbetering

Interne audits en het gebruik van de andere mechanismen in clausule 10 rond verbetering kan ook mooi worden geassocieerd met het meer strategische risicobeoordelingsproces.

Risicobeheervereisten van ISO 27001:2013/17

Er zijn 2 hoofdvereisten waarin risicobeheer tot uitdrukking komt: Artikel 6 Planning en Artikel 8 Bediening.

Clausule 8 gaat eenvoudigweg over het implementeren en uitvoeren van wat u voor 6.1 hebt beschreven, dus laten we ons hier op 6.1 concentreren, wetende dat u het in de praktijk moet leven (8) om een kans te maken om het bedrijf goed te runnen en certificering te verkrijgen.

Artikel 6.1: Acties om risico's en kansen aan te pakken

Laten we ook niet vergeten dat dit proces geleid moet worden door bedrijfsdoelstellingen (dat wil zeggen: leg de context hierboven vast), zodat u moet laten zien dat het managementsysteem voor informatiebeveiliging:

- de beoogde resultaten te bereiken

- ongewenste effecten te voorkomen of te verminderen

- bereiken continue verbetering

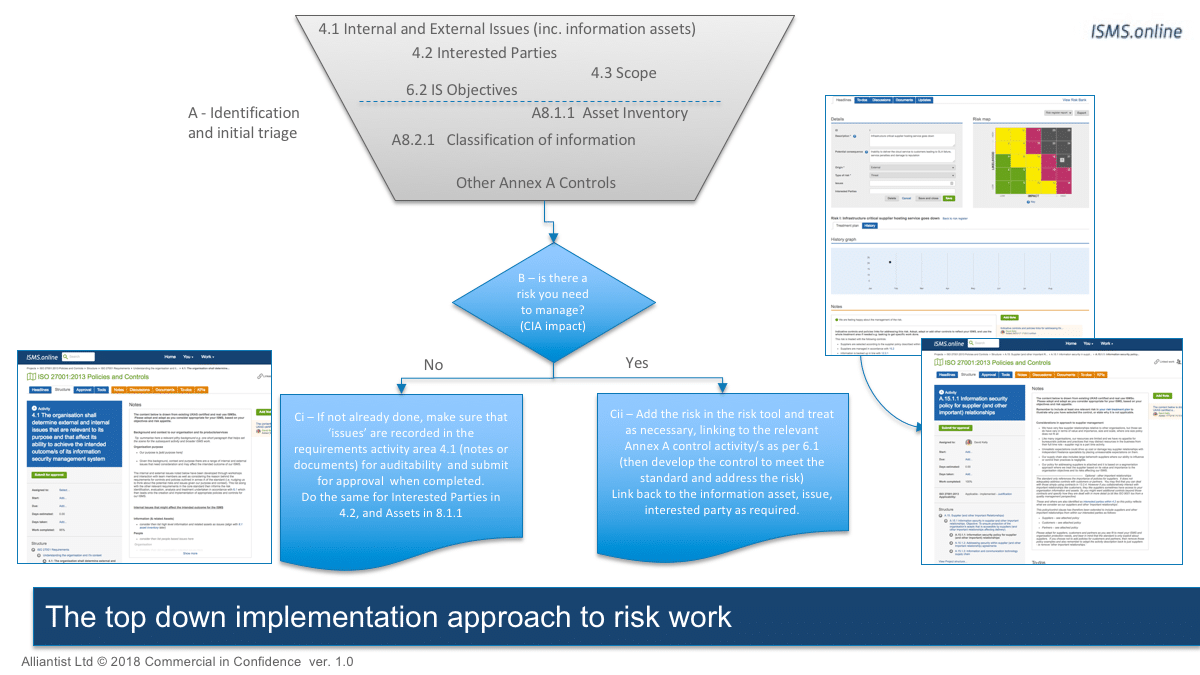

Als u een top-down benadering hanteert, heeft u eerder in de ISO-vereisten rekening gehouden met de context en het doel van uw organisatie, met de problemen waarmee zij wordt geconfronteerd (4.1), belanghebbenden (4.2), reikwijdte (4.3), informatiemiddelen, enz. , die wordt geïllustreerd in de onderstaande afbeelding (dit is een uittreksel uit onze ISO 27001 Virtuele Coach programma binnen ISMS.online. Dit is de meest logische aanpak.)

De organisatie moet plannen hoe de risico’s, bedreigingen en kansen moeten worden aangepakt. ISO 27001 is ook zeer geïnteresseerd in:

- Hoe de risico's integreren in het bredere geheel managementsysteem voor informatiebeveiliging

- Hoe acties worden ondernomen en het evalueren van de effectiviteit van de acties die onderweg worden ondernomen

Net als bij het bovenstaande voorbeeld over risicoprioritering en conflict, zijn er ook wat meer details. 6.1 omvat ook de noodzaak om risicoacceptatiecriteria te documenteren voor het uitvoeren van risicobeoordelingen en hoe deze allemaal consistente, valide en vergelijkbare resultaten opleveren rond de CIA van informatiemiddelen in omvang.

Een externe auditor zal een methodologie verwachten die al deze zaken goed uitlegt en zal meer vertrouwen hebben om te zien hoe gemakkelijk het ISMS op een gezamenlijke manier functioneert. Het is prachtig als uw informatiemiddelen goed aansluiten bij de risico's en deze op hun beurt aansluiten bij het beleid en de controles die worden gebruikt om deze risico's aan te pakken!

Als je het leuk vindt om dit gebied te onderzoeken (en veel tijd en geld hebt), kun je ook normen voor ISO 27005 en ISO 31000 aanschaffen om je echt diep in deze onderwerpen te verdiepen……dan nog eens…….

Wat u ook doet, zorg ervoor dat het praktisch en uitvoerbaar is en aansluit bij uw bedrijfsdoelstellingen.

Overweldig de middelen die het zullen beheren niet (vooral als ze nog een dagtaak hebben), want het zal niet gedaan worden en je zult in de problemen komen.

Het heeft geen zin om een zeer geavanceerde Monte Carlo-simulatiemethode en complexe algoritmen te bedenken om risico's te berekenen en een fulltime baan te krijgen als je die niet nodig hebt. Evenzo is het onwaarschijnlijk dat het simpelweg laten vallen van een aantal risico's in een document zonder een methode voor analyse, actie en monitoring uw zakelijke besluitvormingsbehoefte zal bevredigen, en dat zal tijdens de certificering niet lukken met een externe auditor.

Door dit alles tot leven te brengen, zul je waarschijnlijk de methodologie uitleggen met eenvoudige tekst en afbeeldingen. Om de informatiebeveiligingsrisico's daadwerkelijk operationeel te beheren, heeft u ook een tool nodig om de klus te klaren.

Moet u uw eigen tool voor informatiebeveiligingsrisicobeheer bouwen?

Iedereen die bekwaam is met spreadsheets heeft de mogelijkheid om zijn eigen risicoregister aan te maken en het is een populaire keuze, vooral voor organisaties die nieuw zijn met ISO 27001 of zich een aantal van de zware, op zichzelf staande risicotools op de markt niet kunnen veroorloven (of echt niet nodig hebben). markt.

Uitdagingen bij beide benaderingen

Spreadsheets en documenten omvatten:

- Het wordt gezien als gratis en hoewel de tijd die nodig is om in eerste instantie een tool te bouwen relatief snel is, wordt het beheer ervan in de loop van de tijd steeds pijnlijker naarmate het ISMS volwassener wordt

- Het koppelen aan informatiemiddelen en controles/beleid dat in gebruik is, is onhandig en verwijst in het beste geval naar andere systemen, in het slechtste geval helemaal niet

- Het documenteren van het werk dat rond het risico is gedaan en de beweging ervan in de loop van de tijd om te zien of investeringen werken, is niet eenvoudig (vooral niet in één Excel-veld)

- Het instellen van taken en beoordelingen/herinneringen is niet mogelijk, dus het betekent een andere klus om ergens anders in te plannen

- Versiebeheer is hard werken en niet eenvoudig om snel de eerdere geschiedenis te zien. Het is een nachtmerrie als meerdere versies lokaal in handen zijn van verschillende belanghebbenden

- Het wordt ingewikkeld met veel risico's en visualisatie is niet altijd gemakkelijk om het signaal uit de ruis te halen

- Goed voor de persoon die het heeft gebouwd, maar niet altijd gemakkelijk voor anderen om op te bouwen of te gebruiken

Deskundige oplossingen voor risicobeheer die op zichzelf staan, omvatten:

- Het kan duur zijn om aan te schaffen en er is veel maatwerk of advies nodig vóór gebruik

- Kan veel training vergen – een beest voeren en soms de essentie van risicobeheer missen voor drukke professionals die geen fulltime risicomanagers zijn

- Sluit niet altijd aan op het bredere ISMS, wat betekent dat er meerdere systemen moeten worden aangepast of gebruikt. In het slechtste geval is de stand-alone tool in conflict met andere systemen die u hebt aangeschaft – niet noodzakelijkerwijs op het moment van aankoop, maar op het moment dat de applicatieproviders iets toevoegen of wijzigen functies

Deze gedachten zijn gebaseerd op onze eigen ervaringen en klanten waarmee we in de begindagen van de bouw hebben samengewerkt ISMS.online als een alles-op-één ISMS. We behandelen ook de 10 kenmerken achter een ISMS als onderdeel van ons businessplan-whitepaper, dus als u meer wilt weten over het investeren in een tool, download dat dan hier.

Als het bouwen van beveiligingssoftware niet uw kerncompetentie is en u serieus bezig bent met het beheer van informatiebeveiligingsrisico's zonder veel geld uit te geven om dit te bereiken, boek dan een demo voor ISMS.online nu. Het is geweldig als je iets kant-en-klaar op één plek wilt hebben, dat klaar is om te adopteren en er snel naartoe te helpen ISO 27001 en AVG-risico naleving van het management.